Jena - Eine russische Hackergruppe hat gezielt Unternehmen angegriffen, die an der militärischen Unterstützung der Ukraine beteiligt sind.

15.05.2025 - 11:15:00Russische Hacker attackieren Firmen, die Waffen für die Ukraine liefern. Die Angriffe richteten sich unter anderem gegen Hersteller sowjetischer Waffentechnik in Bulgarien, Rumänien und der Ukraine, die eine Schlüsselrolle bei der Aufrechterhaltung ukrainischer Verteidigungskapazitäten spielen. Sicherheitsforscher des europäischen IT-Sicherheitsanbieters ESET haben die Spionagekampagne unter dem Namen Operation RoundPress aufgedeckt. Hinter der Attacke steckt die russlandnahe Gruppe Sednit, auch bekannt als Fancy Bear oder APT28.

"Diese Unternehmen verfügen über technisches Know-how und Logistik, die für die ukrainische Verteidigung gegen Russland von strategischer Bedeutung sind", sagt ESET Forscher Matthieu Faou. "Genau diese Strukturen wurden digital ausspioniert."

Angriff über manipulierte Webmail-Systeme

Die Hacker nutzten Schwachstellen in verbreiteter Webmail-Software, darunter Roundcube, Zimbra, Horde und MDaemon. Besonders kritisch: Die Angreifer konnten sogar eine bislang unbekannte Zero-Day-Sicherheitslücke in MDaemon ausnutzen, die inzwischen geschlossen wurde.

Der Angriff beginnt mit manipulierten E-Mails, die sich als Nachrichtenmeldungen tarnen. Als Absender dienen scheinbar seriöse Quellen wie die Kyiv Post oder das bulgarische Nachrichtenportal News.bg. Sobald die E-Mail im Browser geöffnet wird, startet ein versteckter Schadcode. Spamfilter werden dabei erfolgreich umgangen.

Spionagesoftware liest mit - trotz Zwei-Faktor-Authentifizierung

Im Mittelpunkt steht die Schadsoftware SpyPress.MDAEMON, die Zugangsdaten ausliest, E-Mails mitverfolgt und sogar Zwei-Faktor-Authentifizierung aushebelt. In mehreren Fällen konnten Angreifer ein Anwendungspasswort erzeugen und damit dauerhaft auf Postfächer zugreifen.

"Viele Firmen betreiben veraltete Webmail-Server", erklärt Faou. "Schon das bloße Anzeigen einer E-Mail im Browser kann ausreichen, um Schadcode auszuführen, ohne dass der Empfänger aktiv etwas anklickt."

Geopolitische Dimension: Fokus auf Osteuropa

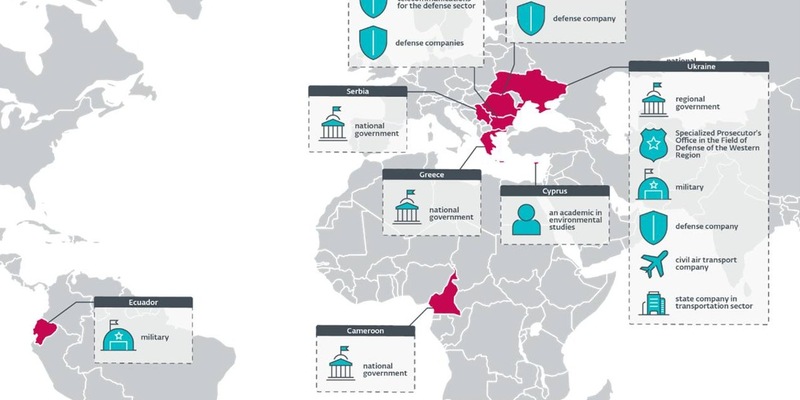

Die meisten betroffenen Organisationen befinden sich in der Ukraine, Bulgarien und Rumänien. Viele dieser Unternehmen arbeiten an der Herstellung von Waffen sowjetischer Bauart, die für den Einsatz durch ukrainische Streitkräfte besonders relevant sind. Daneben wurden auch Ziele in Afrika und Südamerika registriert. Der regionale Schwerpunkt liegt jedoch klar auf osteuropäischen Firmen mit Ukraine-Bezug.

Alte Bekannte: Sednit erneut aktiv

Die Gruppe Sednit ist seit mindestens 2004 aktiv und gilt als eine der einflussreichsten staatlich gesteuerten Hackergruppen. Sie wurde unter anderem für den Angriff auf den Parteivorstand der US-Demokraten im Jahr 2016 verantwortlich gemacht. Die jetzt entdeckte Operation RoundPress weist laut ESET klare technische Parallelen zu früheren Sednit-Kampagnen auf.

Weitere Informationen entnehmen Sie unserem Blogpost " Operation Roundpress" auf Welivesecurity.com.

Pressekontakt:

ESET Deutschland GmbH

Christian Lueg

Head of Communication & PR DACH

+49 (0)3641 3114-269

christian.lueg@eset.de

Michael Klatte

PR Manager DACH

+49 (0)3641 3114-257

Michael.klatte@eset.de

Philipp Plum

PR Manager DACH

+49 (0)3641 3114-141

Philipp.plum@eset.de

Folgen Sie ESET:

https://www.ESET.de

ESET Deutschland GmbH, Spitzweidenweg 32, 07743 Jena, Deutschland

Original-Content von: ESET Deutschland GmbH übermittelt durch news aktuell