WinRAR-Lücke zwingt Behörden und Unternehmen zum Handeln

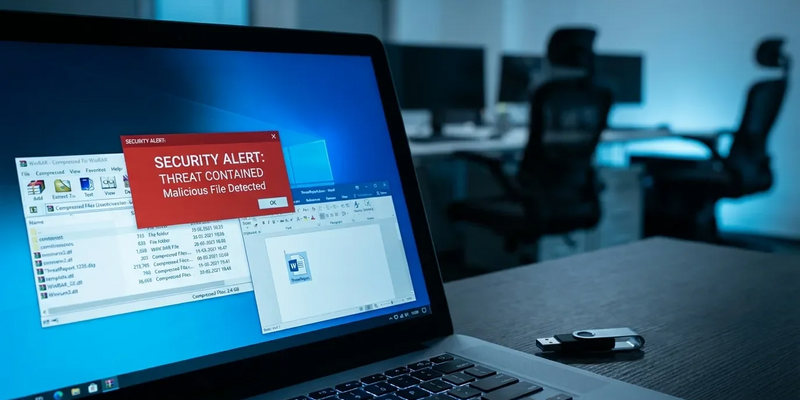

30.12.2025 - 05:43:12Eine kritische Schwachstelle in der Komprimierungssoftware WinRAR wird aktiv ausgenutzt, um über Microsoft Word heimlich Schadsoftware zu installieren. Die US-Cybersicherheitsbehörde CISA setzt heute eine Frist für Bundesbehörden – doch die Gefahr betrifft weltweit alle Nutzer.

Heute, am 30. Dezember 2025, läuft eine kritische Frist der US-Cybersicherheitsbehörde CISA ab. Alle Bundesbehörden müssen bis zu diesem Stichtag eine schwerwiegende Sicherheitslücke in WinRAR schließen. Die als CVE-2025-6218 bekannte Schwachstelle wird bereits aktiv von Hackergruppen ausgenutzt, um über manipulierte Microsoft Word-Vorlagen dauerhaften Zugriff auf Systeme zu erlangen. Sicherheitsexperten appellieren nun auch an Unternehmen und private Nutzer weltweit, ihre Systeme umgehend zu aktualisieren.

Angriff über die vertrauenswürdige Word-Vorlage

Die Dringlichkeit erklärt sich aus der raffinierte Angriffsmethode. Technisch handelt es sich bei der Lücke um einen Pfaddurchlauf-Fehler in WinRAR-Versionen vor 7.12. In der Praxis nutzen Angreifer diesen Fehler jedoch für einen mehrstufigen Angriff.

Sie verschicken speziell präparierte RAR-Archive. Öffnet ein Nutzer diese, kann die Schwachstelle ausgenutzt werden, um Dateien unbemerkt in geschützte Systemverzeichnisse zu schreiben. Das primäre Ziel ist dabei der Pfad für globale Microsoft Word-Vorlagen.

Viele Unternehmen und IT‑Teams sind auf neue Taktiken wie manipulierte Entpacker und kompromittierte Word‑Vorlagen nicht ausreichend vorbereitet. Ein kostenloses E‑Book fasst aktuelle Cyber‑Security‑Awareness‑Trends zusammen, erklärt typische Angriffsmuster (z. B. Pfaddurchlauf‑Exploits in WinRAR) und liefert sofort umsetzbare Schutzmaßnahmen, Checklisten und Priorisierungslisten für schnelle Gegenmaßnahmen. Ideal für IT‑Verantwortliche und Entscheider. Jetzt kostenloses Cyber‑Security‑E‑Book herunterladen

Dort platzieren die Angreifer eine bösartige Normal.dotm-Datei. Diese Vorlage wird jedes Mal geladen, wenn Microsoft Word gestartet wird – und umgeht so die standardmäßigen Makro-Sicherheitseinstellungen, da globale Vorlagen oft als vertrauenswürdig eingestuft sind. Auf diese Weise wird ein C#-Trojaner ausgeführt, der Tastatureingaben aufzeichnen und mit externen Servern kommunizieren kann. Der Nutzer muss dafür nicht einmal ein makrohaltiges Dokument öffnen; der Start von Word genügt.

Staatliche Hackergruppen nutzen die Lücke aktiv

Die strikte Frist der CISA wurde gesetzt, weil bereits mehrere als Advanced Persistent Threat (APT) eingestufte Hackergruppen die Angriffskette nutzen. Sicherheitsanalysten haben zwei Hauptakteure identifiziert:

- GOFFEE (auch Paper Werewolf): Diese Gruppe nutzt die WinRAR-Schwachstelle in gezielten Phishing-Kampagnen gegen Organisationen in Osteuropa.

- APT Bitter: Ein auf Südasien fokussierter Akteur, der die Lücke für langfristigen Zugang zu kompromittierten Netzwerken einsetzt.

Die Kampagnen arbeiten oft mit Köder-Dokumenten. Diese harmlos wirkenden Dateien lenken die Aufmerksamkeit des Nutzers ab, während im Hintergrund die schädliche Vorlage installiert wird. Diese heimliche Persistenz macht die Methode besonders gefährlich für Unternehmen, in denen Textverarbeitungssoftware allgegenwärtig ist.

Hektisches Jahresende für Cybersicherheit

Die WinRAR-Frist ist nur eine von mehreren dringlichen Warnungen der CISA zum Jahreswechsel. Erst am 29. Dezember nahm die Behörde eine neue Schwachstelle, CVE-2025-14847 in MongoDB-Servern, in ihren Katalog aktiv ausgenutzter Lücken auf. Diese betrifft die Datenbank-Infrastruktur und erlaubt unberechtigten Zugriff auf Speicherinhalte.

Dieses schnelle Aufeinanderfolgen von Warnungen unterstreicht die angespannte Bedrohungslage. IT-Sicherheitsteams stehen unter Druck, gleichzeitig mehrere akute Risiken zu beheben – auch in der Ferienzeit.

Trend: Angriffe verschieben sich auf “Hilfsprogramme”

Die Ausnutzung von CVE-2025-6218 zeigt einen strategischen Wechsel bei Cyberangreifern. Statt Microsoft Word direkt anzugreifen – was durch verschärfte Makro-Richtlinien schwieriger geworden ist – nutzen sie nun Schwachstellen in angrenzender Software wie WinRAR, um die vertrauenswürdige Word-Umgebung zu kompromittieren.

Sicherheitsanalysten sehen hier einen Trend: “Wir beobachten, dass ‘Hilfsanwendungen’ zum schwachen Glied werden”, heißt es in einer aktuellen Industrieanalyse. “Die Office-Suite allein zu sichern, reicht nicht mehr. Jedes Tool, das Dateien verarbeitet – von Entpackern bis zu PDF-Readern – ist ein potenzieller Einstiegspunkt für dauerhaften Zugriffe.”

Für die Branche der Digital-Produktivität ist dies eine deutliche Erinnerung: Software-Wartung darf nicht selektiv sein. Die Popularität von WinRAR kombiniert mit der allgegenwärtigen Nutzung von Microsoft Word schafft eine enorme Angriffsfläche.

Was jetzt zu tun ist

Für IT-Administratoren, die WinRAR noch nicht auf Version 7.12 oder höher aktualisiert haben, gilt höchste Dringlichkeit. Es wird empfohlen, die Word-Startordner aller betroffenen Systeme proaktiv auf unbefugte Änderungen an der Normal.dotm-Datei zu überprüfen.

Der Blick auf 2026 zeigt: Schnelle Reaktionszeiten werden zum Standard. Die CISA setzt zunehmend kurze Fristen von oft nur 21 Tagen für die Behebung bekannter, ausgenutzter Lücken durch. Sicherheitsteams sollten alle Drittanbieter-Tools für Datei verarbeitung überprüfen und Schreibrechte für sensible Anwendungsordner, wo möglich, einschränken. Die Konvergenz von Dateimanipulations-Lücken und Bürosoftware dürfte im kommenden Quartal weitere Nachahmer anziehen.

PS: Wenn Sie verhindern wollen, dass manipulierte Vorlagen und Entpacker‑Lücken langfristigen Zugang schaffen, sichern Sie sich den praktischen Leitfaden: kompakte Sofortmaßnahmen, Prioritätsliste für Patches und Checklisten für schnelle Incident‑Response. Das kostenlose E‑Book richtet sich an IT‑Leiter und Sicherheitsverantwortliche in Unternehmen und Behörden und bietet umsetzbare Schritte für die nächsten 24–72 Stunden. Gratis‑Download: Cyber‑Security Awareness Trends