TrustBastion: Android-Malware nutzt KI-Plattform Hugging Face für komplette Geräteübernahme

01.02.2026 - 13:01:11Eine raffinierte Android-Schadsoftware tarnt sich als System-Update und kapert Smartphones. Das Besondere: Sie nutzt die populäre KI-Plattform Hugging Face für ihre Angriffe und entgeht so klassischen Sicherheitsfiltern. Forscher von Bitdefender haben die als TrustBastion getaufte Bedrohung entdeckt.

Täuschend echtes System-Update als Einstieg

Die Infektion beginnt mit einem perfiden Trick, der die Sicherheitsängste der Nutzer ausnutzt. Die Malware tarnt sich zunächst als legitime Sicherheits-App namens „TrustBastion“. Nutzer werden über aggressive Werbung oder Pop-up-Warnungen darauf aufmerksam gemacht, die behaupten, ihr Gerät sei bereits kompromittiert.

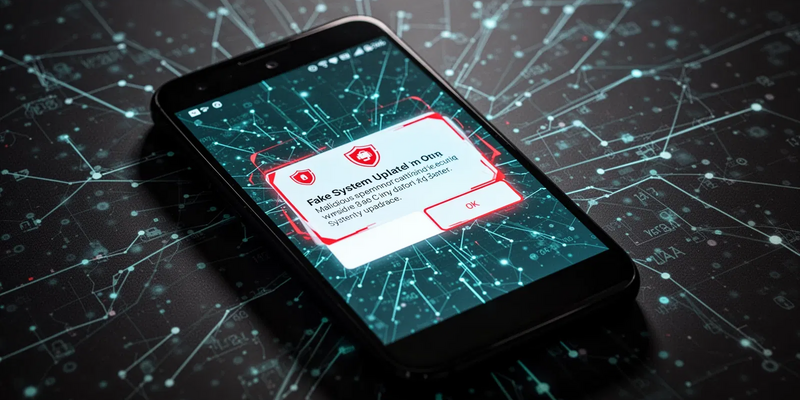

Nach der Installation startet die zweite, kritische Phase. Die App zeigt einen Pop-up an, der optisch kaum von echten Android- oder Google-Play-Systemupdate-Dialogen zu unterscheiden ist. Diese gefälschte Benachrichtigung fordert ein „dringendes Update“. Stimmt das Opfer zu, lädt die App jedoch keinen Patch von Google herunter, sondern einen bösartigen Remote Access Trojaner (RAT).

Mobile Angriffe wie TrustBastion zeigen, wie perfide Social-Engineering geworden ist und wie Angreifer vertrauenswürdige Infrastruktur missbrauchen. Ein kostenloses E-Book fasst aktuelle Cyber-Security-Trends zusammen, erklärt, wie polymorphe Loader funktionieren und liefert konkrete Schutzmaßnahmen für Smartphones, Netzwerke und Administratoren. Mit praxisnahen Checklisten zur Erkennung bösartiger Updates, Sofortmaßnahmen und Empfehlungen für die Absicherung von Android-Apps – ideal für IT-Verantwortliche und technikaffine Leser. Gratis Cyber-Security-E-Book jetzt herunterladen

Diese Methode ist so effektiv, weil sie das Vertrauen in systemeigene Meldungen ausnutzt. Die Angreifer kopieren das Design echter Android-Hinweise täuschend echt und tricksen die Nutzer so aus, die Installation der Spionage-Software selbst zu autorisieren – im Glauben, ihr Gerät zu schützen.

KI-Infrastruktur als Trojanisches Pferd

Die eigentliche Innovation dieser Kampagne ist der Missbrauch vertrauenswürdiger Cloud-Infrastruktur. Die Bitdefender-Forscher Alecsandru Cătălin Daj und Silviu Stahie berichten, dass die Betreiber ihre schädlichen Dateien auf Hugging Face hosten. Diese Plattform ist eigentlich für den Austausch von KI-Modellen und Datensätzen gedacht.

Durch das Hosten auf der vertrauten Domain (huggingface.co) umgehen die Angreifer viele Standard-Netzwerksicherheitsfilter, die Traffic zu bekannten bösartigen Servern blockieren würden. Die Forscher beobachteten zudem den Einsatz von „Server-seitigem Polymorphismus“. Dabei wird die Malware-Datei etwa alle 15 Minuten leicht verändert, was Tausende einzigartige Dateivarianten erzeugt. Für automatisierte Antiviren-Systeme, die auf statische Dateisignaturen angewiesen sind, wird die Erkennung so extrem schwierig.

Den Berichten zufolge luden die Angreifer in weniger als einem Monat über 6.000 einzigartige Android-Dateien auf die Plattform hoch. Dieser hochvolumige, automatisierte Ansatz deutet auf eine gut ausgestattete Operation hin, die auf langfristige Persistenz auf den Geräten der Opfer abzielt.

Totale Kontrolle über das Smartphone

Sobald das gefälschte Update installiert ist, strebt die Malware aggressiv nach weitreichenden Berechtigungen. Die Spyware fordert Zugriff auf Android Accessibility Services an – einen mächtigen Funktionssatz, der eigentlich Nutzern mit Behinderungen helfen soll. Die Malware tarnt diese Anfrage als notwendigen Schritt für die „Sicherheits-App“.

Sicherheitsexperten warnen: Die Erteilung dieser Berechtigungen an bösartige Apps gleicht der Übergabe des Generalschlüssels für das Gerät. Mit diesen Rechten kann TrustBastion alle Nutzeraktivitäten überwachen, Bildschirminhalte erfassen und sensible Informationen abfangen. Die Malware kann zudem Screen Overlays einblenden – gefälschte Login-Masken, die über legitimen Apps liegen, um Zugangsdaten zu stehlen. Die Bitdefender-Analyse hob besonders die Fähigkeit hervor, Finanz-, Banking- und Messaging-Apps wie WeChat und Alipay nachzuahmen.

Darüber hinaus kann der RAT seine eigene Deinstallation verhindern. Indem er die Bildschirmkontrolle übernimmt, kann er Versuche des Nutzers, die App zu entfernen oder ihre Berechtigungen zu widerrufen, automatisch abweisen oder blockieren. Die Malware schließt sich so effektiv im Gerät ein.

Trend: Vertrauenswürdige Plattformen im Visier

Diese Entwicklung unterstreicht einen wachsenden Trend in der Cyber-Bedrohungslandschaft für 2026: die Weaponisierung vertrauenswürdiger Cloud- und KI-Plattformen. Erst wenige Tage vor der Enthüllung von TrustBastion waren Berichte über „Moltbot“ aufgetaucht, eine weitere Malware-Kampagne, die sich als KI-Assistent tarnt.

Der Missbrauch von Plattformen wie Hugging Face stellt Netzwerkverteidiger vor eine große Herausforderung. Sie können diese Domains nicht einfach blockieren, ohne legitime Geschäfts- und Forschungs-aktivitäten zu stören. Branchenanalysten gehen davon aus, dass das „Dropper“-Modell – bei dem eine harmlos aussehende App die eigentliche Malware später nachlädt – zum Standard für Android-Angriffe wird. Diese Methode ermöglicht es bösartigen Apps, die initialen Sicherheitsprüfungen der App-Stores zu umgehen, da der schädliche Code zum Zeitpunkt des Downloads noch nicht vorhanden ist.

Die Verwendung gefälschter Systemupdates ist zwar ein wiederkehrendes Thema, doch die täuschende Echtheit der Nachahmung in der TrustBastion-Kampagne schlägt neue Alarmglocken. Da mobile Betriebssysteme immer sicherer werden, setzen Angreifer zunehmend auf Social Engineering, um Nutzer zu täuschen, diese Schutzmaßnahmen manuell zu umgehen.

Was Nutzer jetzt tun können

Sicherheitsanbieter werden ihre Erkennungsmechanismen anpassen, um die spezifischen Verhaltensweisen des TrustBastion-Loaders besser zu identifizieren. Doch die schnelle Polymorphie der Malware bedeutet, dass signaturbasierte Erkennung allein wahrscheinlich unzureichend bleiben wird.

Experten erwarten, dass Google und andere Plattformbetreiber in künftigen Android-Versionen strengere Einschränkungen für die Nutzung von Accessibility Services einführen werden. Bis dahin sollten Nutzer extrem skeptisch sein, wenn eine App unmittelbar nach dem Öffnen ein sofortiges Update verlangt – besonders dann, wenn die App nicht aus dem offiziellen Google Play Store stammt.

Der Vorfall erinnert daran, dass die Aufforderung zu einem „dringenden Update“ eine der wirksamsten Waffen im Arsenal von Cyberkriminellen ist. Die Grenze zwischen legitimen App-Verhalten und bösartiger Täuschung verschwimmt zunehmend und erfordert von Nutzern höchste Wachsamkeit.

PS: Wenn Sie sich gegen solche Angriffe wappnen wollen, ist dieser kostenlose Leitfaden einen Blick wert. Er erklärt verständlich, welche organisatorischen und technischen Maßnahmen sofort helfen – von der Absicherung mobiler Endgeräte über die Erkennung polymorpher Malware bis zu Schulungsmaßnahmen gegen Social Engineering. Außerdem werden neue gesetzliche Anforderungen und KI-Risiken eingeordnet. Holen Sie sich die praktischen Checklisten und Sofortmaßnahmen. Jetzt kostenlosen Cyber-Security-Leitfaden sichern