Sparkassen-Kunden weiter im Visier von Phishing-Welle

28.12.2025 - 09:42:12Die massive Betrugswelle gegen Sparkassen-Kunden reißt auch am 28. Dezember 2025 nicht ab. Cyberkriminelle nutzen die Zeit “zwischen den Jahren” für raffinierte “PushTAN”- und “Wichtige Nachricht”-Köder.

Berlin/Frankfurt – Die großangelegte Phishing-Kampagne gegen Kunden der deutschen Sparkassen zeigt auch am Sonntag, dem 28. Dezember 2025, keine Ermüdungserscheinungen. Nach einer dringenden Warnung des Deutschen Sparkassen- und Giroverbands (DSGV) Mitte Dezember halten die Angriffe über die Weihnachtsfeiertage an und erreichen in der sensiblen Phase “zwischen den Jahren” einen neuen Höhepunkt. Sicherheitsexperten warnen: Die Täter nutzen die reduzierte Personaldecke in vielen Unternehmen und das erhöhte digitale Transaktionsaufkommen der Feiertage, um Opfer unvorbereitet zu treffen.

Während viele Bereiche zwischen Weihnachten und Silvester herunterfahren, erlebt die Cyberkriminalität derzeit einen Höhepunkt. Seit dem 28. Dezember melden Sicherheitsforscher und Verbraucherschützer ein unvermindert hohes Aufkommen betrügerischer E-Mails und SMS, die angeblich von der Sparkasse stammen. Die aktuelle Welle ist durch psychologischen Druck gekennzeichnet, der Nutzer in Panik versetzen und zur Preisgabe sensibler Bankdaten verleiten soll.

Der derzeit am weitesten verbreitete Betrug ist eine täuschend echte E-Mail mit dem Betreff „Wichtige Nachricht im elektronischen Postfach“ oder der Aufforderung zur sofortigen „Aktualisierung“ der Kundendaten. Ein spezifischer, in dieser Welle immer wieder auftauchender Referenzcode ist „Ref: 8731399“, der in zahlreichen Meldungen aus der zweiten Dezemberhälfte auftaucht.

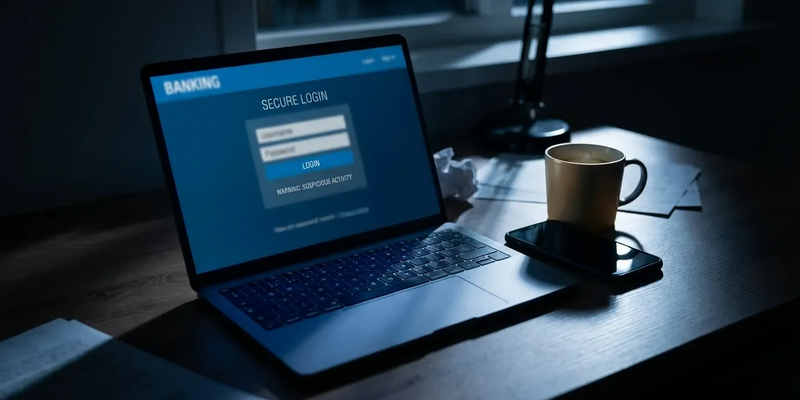

Laut den offiziellen Sicherheitswarnungen der Sparkassen zielen diese Nachrichten oft darauf ab, Nutzern vorzugaukeln, ihre S-pushTAN-App laufe ab oder benötige „Wartungsarbeiten“. Das Ziel: Die Opfer auf eine manipulierte Website locken, die dem originalen Sparkassen-Login-Portal täuschend ähnlich sieht. Sobald ein Nutzer seine Zugangsdaten eingibt, versuchen die Angreifer, die PushTAN-Freigabe abzufangen, um damit betrügerische Überweisungen zu autorisieren oder ein neues Gerät für das Konto zu registrieren.

Die aktuelle Sparkassen-Phishing‑Welle mit PushTAN‑Manipulationen — etwa Codes wie „Ref: 8731399“ — ist hochprofessionell. Oft genügen eine gefälschte Login‑Seite und Echtzeit‑Phishing, um Konten zu leeren. Unser kostenloses Anti‑Phishing‑Paket zeigt in einer leicht umsetzbaren 4‑Schritte‑Anleitung, wie Sie betrügerische Mails, ähnliche Domains und Social‑Engineering zuverlässig erkennen und welche Sofortmaßnahmen beim Verdacht helfen. Ideal für Sparkassen‑Kunden, die jetzt schnell prüfen möchten, ob eine Nachricht echt ist. Anti‑Phishing‑Paket jetzt kostenlos herunterladen

DSGV-Warnung vom 18. Dezember bleibt aktuell

Die Lage am 28. Dezember ist eine direkte Fortsetzung der Bedrohungslage, die der DSGV kurz vor den Feiertagen skizzierte. In einer Pressemitteilung vom 18. Dezember 2025 warnte der Verband ausdrücklich vor einer „spürbaren Zunahme“ von Betrugsversuchen. Diese Einschätzung gilt heute unvermindert.

Die Analyse des DSGV hob hervor, dass die Kriminellen zunehmend einen Multi-Channel-Ansatz verfolgen. Auf die initiale Phishing-E-Mail folgen bei manchen Opfern Telefonanrufe von Tätern, die sich als Bankmitarbeiter ausgeben. Diese Anrufer, die oft die echte Telefonnummer der örtlichen Sparkasse vortäuschen, setzen die Opfer unter Druck, eine Transaktion mündlich zu bestätigen oder das online begonnene „Update“ abzuschließen.

Technische Raffinesse der Angriffe

Die technische Raffinesse der bis Ende Dezember 2025 beobachteten Angriffe ist beachtlich. Die aktuell kursierenden Phishing-E-Mails vermeiden generische Anreden und nennen den Kunden oft beim Namen – falls die Daten aus früheren Leaks stammen. Die in den Mails enthaltenen Links führen zu Domains, die von der legitimen sparkasse.de-Infrastruktur optisch kaum zu unterscheiden sind, aber auf kompromittierten Servern oder ähnlich klingenden Domains gehostet werden.

Ein kritischer Aspekt der aktuellen Welle ist der Fokus auf „Echtzeit-Phishing“. Gibt ein Opfer seine Daten auf der Fake-Seite ein, loggt sich ein Skript im Hintergrund gleichzeitig beim echten Sparkassen-Bankingsystem ein. Fordert die Bank eine TAN an, erscheint die Aufforderung dazu sofort auf der Phishing-Seite. So umgehen die Angreifer die Zwei-Faktor-Authentifizierung (2FA) in Echtzeit.

Typische Merkmale der aktuellen Betrugsmails:

* Betreffzeilen: „Ihre Aktualisierung ist erforderlich“, „S-ID-Check notwendig“ oder „Wichtige Nachricht“.

* Dringlichkeit: Drohungen mit Kontosperrung oder Gebühren, falls nicht innerhalb von 24-48 Stunden gehandelt wird.

* Link-Ziele: URLs, die nicht auf .sparkasse.de enden oder kryptische Zusätze enthalten.

Was betroffene Kunden tun müssen

Für Sparkassen-Kunden gilt auch an diesem Sonntag, dem 28. Dezember, höchste Vorsicht. Die offizielle Richtlinie der Sparkassen-Finanzgruppe ist eindeutig: Mitarbeiter der Bank werden niemals per E-Mail oder Telefon nach einer TAN, PIN oder einem Passwort fragen.

Wer den Verdacht hat, Daten auf einer Phishing-Seite eingegeben zu haben, muss sofort handeln:

1. Zugang sperren: Umgehend die bundesweite Sperr-Hotline 116 116 anrufen, um den Online-Banking-Zugang sperren zu lassen.

2. Passwort ändern: Wenn möglich, die Online-Banking-PIN von einem sicheren, nicht kompromittierten Gerät aus ändern.

3. Bank informieren: Die eigene Sparkassen-Filiale bei Wiedereröffnung oder über deren Notfall-Kanäle kontaktieren.

4. Polizei einschalten: Anzeige bei der Polizei erstatten und Screenshots der Phishing-Mail sowie etwaiger unbefugter Transaktionen vorlegen.

Ausblick: Bedrohung reicht ins neue Jahr

Branchenexperten rechnen damit, dass diese Phishing-Welle wohl bis in den Januar 2026 anhalten wird. Der Übergang ins neue Jahr dient oft als Vorwand für weitere Betrugsmaschen, wie „AGB-Updates für 2026“ oder „jährliche Sicherheitsüberprüfungen“.

Das Fortbestehen der Kampagne mit der Referenz „Ref: 8731399“ deutet darauf hin, dass die kriminelle Infrastruktur hinter dieser Welle noch aktiv und von den Behörden noch nicht erfolgreich zerschlagen wurde. Kunden sollten sich ausschließlich über die offizielle Sparkassen-App oder ihr gespeichertes Lesezeichen einlognen und Links in E-Mails oder SMS kategorisch ignorieren – egal wie offiziell sie aussehen.

Zum Jahresende ist die „Massive Phishing-Welle“ eine deutliche Erinnerung: Digitale Wachsamkeit kennt keine Feiertage. Die Kombination aus psychologischem Druck („Kontosperrung“) und technischer Täuschung („PushTAN-Update“) bleibt die schärfste Waffe im Arsenal der Cyberkriminellen.

PS: Wenn Sie gerade besorgt sind wegen PushTAN- oder „Wichtige Nachricht“-Mails: Das Anti‑Phishing‑Paket liefert praktische Checklisten, Erkennungsmerkmale und Schritt‑für‑Schritt‑Sofortmaßnahmen — von sicherem Sperren des Zugangs bis zur richtigen Meldung bei Bank und Polizei. So erfahren Sie in wenigen Minuten, was im Verdachtsfall zu tun ist und wie Sie Ihr Konto schützen können. Der Download ist gratis und kommt direkt per E‑Mail. Jetzt Anti‑Phishing‑Paket anfordern