Sophos warnt vor „TamperedChef“: Falsche PDF-Editoren infiltrieren deutsche Firmen

18.01.2026 - 12:00:11Eine raffinierte Cyberangriffswelle nutzt gefälschte PDF-Software, um deutsche Unternehmen und Heimarbeiter auszuspionieren. Der Schädling wartet dabei wochenlang geduldig im System, bevor er zuschlägt.

Das berichten Sicherheitsforscher von Sophos in einer aktuellen Analyse. Die als „TamperedChef“ bezeichnete Kampagne zielt gezielt auf Organisationen in Europa ab – mit Deutschland, Großbritannien und Frankreich im Fokus. Die Angreifer nutzen bezahlte Werbeanzeigen in Suchmaschinen, um ahnungslose Nutzer auf professionell gestaltete Fake-Seiten für PDF-Editoren oder Anleitungsdatenbanken zu locken.

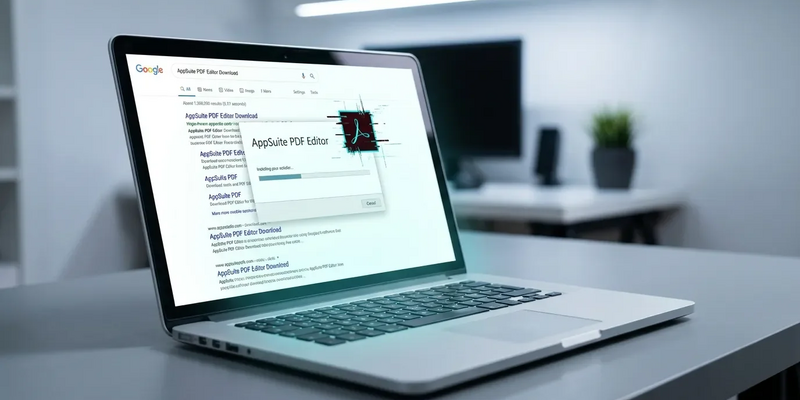

Die Methode ist einfach und effektiv: Wer bei Bing oder Google nach einem „kostenlosen PDF-Editor“ oder einer „Bedienungsanleitung“ sucht, sieht oft an erster Stelle eine bezahlte Anzeige. Diese führt zu einer täuschend echten Website, die Tools wie den „AppSuite PDF Editor“ oder „ManualFinder“ anbietet.

Viele Angriffe wie „TamperedChef“ starten über scheinbar harmlose Tools – oft über gefälschte PDF‑Editoren oder Anleitungsseiten. Unternehmen sind besonders gefährdet, weil solche Schadprogramme lange im System schlummern. Das kostenlose E‑Book „Cyber Security Awareness Trends“ fasst aktuelle Angriffswege und sofort umsetzbare Schutzmaßnahmen für IT‑Verantwortliche zusammen – inklusive Monitoring‑Checkliste und Praktiken für Home‑Office‑Sicherheit. Praktische Vorlagen helfen, Lücken schnell zu schließen. Gratis-Cyber-Security-Report herunterladen

„Die Seiten sehen absolut seriös aus, mit überzeugendem Branding und Nutzerbewertungen“, so die Sophos-Experten. Selbst die heruntergeladene Software funktioniert zunächst wie erwartet. Im Hintergrund wird jedoch parallel die Schadsoftware installiert – ein klassischer Trojaner.

Der lange Atem des digitalen Eindringlings

Was „TamperedChef“ so gefährlich macht, ist seine Geduld. Der Schädling kann nach der Installation wochen- oder sogar monatelang inaktiv bleiben. In dieser Dormanzphase verhält sich das System normal, und herkömmliche Virenscanner schlagen nicht an.

Erst nach Ablauf dieser Tarnphase wird die Malware aktiv. Ihr Hauptziel: Diebstahl von Zugangsdaten. Sie durchsucht den infizierten Rechner nach Browser-Cookies, gespeicherten Passwörtern und Systeminformationen. Damit können Angreifer nicht nur Konten übernehmen, sondern sich auch innerhalb des Firmennetzwerks bewegen.

Zudem nutzen die Cyberkriminellen die gehackten Computer oft als „Residential Proxies“. Sie leiten dann ihren eigenen, oft illegalen Datenverkehr über die IP-Adresse des Opfers, um ihre Spuren zu verwischen.

Trend: Angriffe über Alltagssoftware nehmen zu

Die Entdeckung von „TamperedChef“ passt in eine besorgniserregende Entwicklung. Erst am Montag hatte Trend Micro eine ähnliche Kampagne mit „AsyncRAT“-Malware gemeldet, die über Phishing-E-Mails mit angeblichen PDF-Dokumenten verbreitet wird.

Die Botschaft ist klar: Angreifer konzentrieren sich zunehmend auf die langweilige, aber essentielle Alltagssoftware, die Mitarbeiter oft unbedacht herunterladen. Die Nutzung seriöser Cloud-Dienste und signierter Zertifikate durch die Kriminellen erschwert die Erkennung zusätzlich.

So schützen sich Unternehmen und Nutzer

Das niederländische Nationale Cyber-Sicherheitszentrum (NCSC) hatte bereits vor ähnlicher „ManualFinder“-Malware gewarnt. Die Sophos-Daten zeigen, dass diese Taktiken weiterentwickelt werden.

Für IT-Abteilungen ist die Lage heikel: Da der Schädling so lange schlummern kann, könnte ein im November infizierter Rechner erst jetzt aktiv werden – und die Reaktionszeit massiv verkürzen.

Experten empfehlen dringend folgende Schutzmaßnahmen:

- Quellen prüfen: Scrutinieren Sie die Webadresse von Software-Downloads genau. Klicken Sie nicht blind auf die obersten „Anzeige“-Links in Suchmaschinen.

- Offizielle Quellen nutzen: Laden Sie Tools nur von der offiziellen Herstellerwebsite oder aus firmeninternen Software-Portalen herunter.

- Digitale Signaturen checken: Stellen Sie sicher, dass Installationsdateien von einem bekannten, vertrauenswürdigen Entwickler signiert sind.

- Netzwerkverkehr überwachen: IT-Teams sollten ungewöhnlichen ausgehenden Datenverkehr von einfachen Utility-Programmen im Auge behalten – besonders wenn dieser erst Wochen nach der Installation beginnt.

Die Erfolge der „TamperedChef“-Kampagne deuten darauf hin, dass wir 2026 mehr dieser „Slow-Burn“-Malware-Varianten sehen werden. Sie sind explizit darauf ausgelegt, die Sandbox-Analyse von Sicherheitssoftware auszusitzen. Unternehmen müssen sich auf gezielte Angriffe über Nischen-Suchanfragen einstellen – etwa nach „CAD-Viewern“ oder „Rechnungsvorlagen“ – bei denen gestresste Mitarbeiter die Download-Quelle seltener hinterfragen.

PS: Sie möchten verhindern, dass harmlose Downloads Firmenrechner kompromittieren? Das kostenlose E‑Book zeigt praxisnahe Schritte – von Quellen‑Checks über digitale Signaturen bis zum Monitoring ungewöhnlicher ausgehender Verbindungen. Ideal für IT‑Teams und Entscheider, die schnell wirksame Kontrollen einführen wollen. Sofort einsetzbare Checklisten inklusive. Jetzt kostenloses Cyber‑Security‑E‑Book sichern