PayPal-Phishing nutzt offizielle Systeme für perfekte Fälschungen

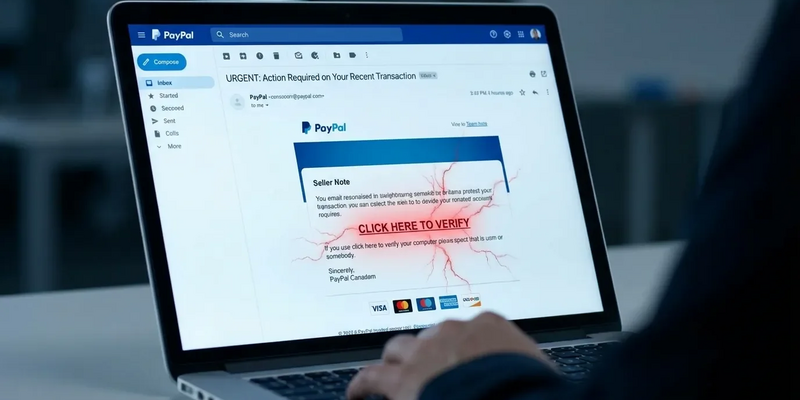

10.01.2026 - 13:10:12Phishing-Angreifer schicken ihre Betrugsmails jetzt direkt von den offiziellen PayPal-Servern – und umgehen so alle Sicherheitsfilter. Eine neue, hochgefährliche Angriffswelle nutzt legitime PayPal-Funktionen wie Rechnungen und Abonnements, um täuschend echte Betrugs-E-Mails zu versenden. Die Nachrichten kommen von der echten Adresse service@paypal.com und landen sicher im Posteingang.

Die perfekte Tarnung: E-Mails vom echten PayPal

Sicherheitsforscher warnen seit Anfang dieser Woche vor einer neuen Dimension des Phishings. Angreifer kompromittieren keine Domains mehr, sondern missbrauchen die internen Tools des Bezahldienstes selbst. Sie erstellen über gefälschte Geschäftskonten echte Rechnungen oder Abonnement-Benachrichtigungen. Das PayPal-System versendet diese automatisch – mit voller Absenderlegitimation.

Der Trick: In die für Händlernotizen vorgesehenen Felder der Rechnung schreiben die Betrüger gefälschte Warnmeldungen. „Sicherheitsüberprüfung erforderlich: Ihr Konto wurde wegen verdächtiger Aktivitäten pausiert“, lautet eine typische Masche. Darin enthalten sind Links zu Phishing-Seiten oder Telefonnummern für gefälschten Support.

CEO-Fraud und Phishing per legitimen Dienstkonten sind längst kein Einzelfall mehr – weil die Mails vom vermeintlich vertrauenswürdigen Absender kommen, genügen oft kleine Hinweise, um Nutzer zu täuschen. Ein kostenloser Guide erklärt, welche psychologischen Tricks Angreifer nutzen, welche internen Prozesse Sie sofort prüfen sollten und wie Sie Mitarbeiter effektiv schulen. Mit praktischer Checkliste und Sofortmaßnahmen für IT- und Sicherheitsverantwortliche. Anti-Phishing-Paket jetzt herunterladen

Warum die Filter versagen

Die technische Tarnung ist nahezu perfekt. Da die E-Mails von PayPals eigenen Servern stammen, bestehen sie problemlos alle gängigen Authentifizierungsprüfungen wie SPF und DKIM. E-Mail-Sicherheitsgateways klassifizieren die Nachricht daher als vertrauenswürdig. Der eigentliche Betrugstext verbirgt sich lediglich in einem Feld, das für normale Transaktionsdetails gedacht ist.

„Das Geniale an diesem Angriff ist der vertrauenswürdige Absender mit bösartigem Inhalt“, analysieren Branchenexperten. Nutzer seien darauf trainiert, die Absenderadresse zu prüfen. Sehen sie service@paypal.com, falle ihre Wachsamkeit – genau das nutzen die Kriminellen aus.

Psychologie des Betrugs: Panik als Antrieb

Die Betreffzeilen sind gezielt alarmierend formuliert: „Handlung erforderlich“, „Abonnement pausiert“ oder „Rechnung aktualisiert“. Sie sollen eine unmittelbare Panikreaktion auslösen und zum schnellen Handeln drängen. Das Ziel: Opfer dazu bringen, gefälschte Support-Hotlines anzurufen oder ihre Login-Daten auf nachgebauten PayPal-Seiten einzugeben.

Der finanzielle Schaden ist dabei oft irreversibel. Am Telefon werden Opfer dazu gebracht, Remote-Zugriffssoftware zu installieren oder Überweisungen auf „sichere Konten“ zu tätigen.

Ein Branchenproblem, das über PayPal hinausgeht

Experten sehen in dieser Angriffsmethode einen gefährlichen Trend für 2026. Es handele sich um ein „Feature-Missbrauchs-Problem“, das das gesamte Ökosystem von Software-as-a-Service (SaaS) betreffe. Ähnliche Taktiken, bei denen Benachrichtigungen von File-Sharing-Diensten oder Kalender-Einladungen für Phishing-Links missbraucht werden, sind bereits bekannt.

„Da Spam-Filter immer schlauer werden, müssen Angreifer Wege finden, E-Mails aus den ‚abgeschotteten Gärten‘ vertrauenswürdiger Anbieter zu versenden“, so die Analyse. Die Branche stehe vor der Herausforderung, die Balance zwischen nützlichen Geschäftsfunktionen und Sicherheit neu zu justieren.

So schützen Sie sich: Von „Absender prüfen“ zu „Kontext verifizieren“

Die Sicherheitslast liegt derzeit noch stark beim Nutzer. Experten raten zu einem „Zero-Trust“-Ansatz, selbst bei offiziellen Absendern:

- Ignorieren Sie „Notizen“ mit Telefonnummern: PayPal platziert niemals Sicherheitswarnungen oder Support-Telefonnummern in das „Händlerkommentar“-Feld einer Rechnung.

- Keine Links anklicken: Bei angeblichen Kontoproblemen sollten Sie die PayPal-Website immer direkt über ein Lesezeichen im Browser aufrufen, nie über einen Link in der E-Mail.

- Rechnungen im Konto prüfen: Melden Sie sich direkt in Ihrem PayPal-Konto an, um zu sehen, ob die Rechnung oder das Abonnement tatsächlich existiert. Gefälschte Anfragen lassen sich dort oft direkt stornieren.

- Verdächtige E-Mails melden: Leiten Sie Phishing-Versuche weiter an

phishing@paypal.com, um das Sicherheitsteam bei der Schließung neuer Lücken zu unterstützen.

Bis Plattformen wie PayPal ihre KI-gestützten Inhaltsfilter weiter verschärfen, bleibt Wachsamkeit die wichtigste Verteidigung. Experten prognostizieren, dass sich solche „Legitimate Sender“-Kampagnen im ersten Quartal 2026 auch auf andere Fintech-Plattformen ausweiten werden.

PS: Sofort handeln – dieser kostenlose 4‑Schritte-Guide führt Sie systematisch durch Prävention, Erkennung, Mitarbeiterschulung und Reaktionspläne, damit PayPal- und „Legitimate Sender“-Angriffe keinen Schaden anrichten. Ideal für Unternehmen, IT-Verantwortliche und kleine Teams: Der Ratgeber enthält Vorlagen für Meldungen, praxisnahe Checklisten und konkrete technische Maßnahmen zum sofortigen Umsetzen. Jetzt das Anti-Phishing-Paket anfordern