Nordkoreanische Hacker kapern Google-Anzeigen für Angriffe

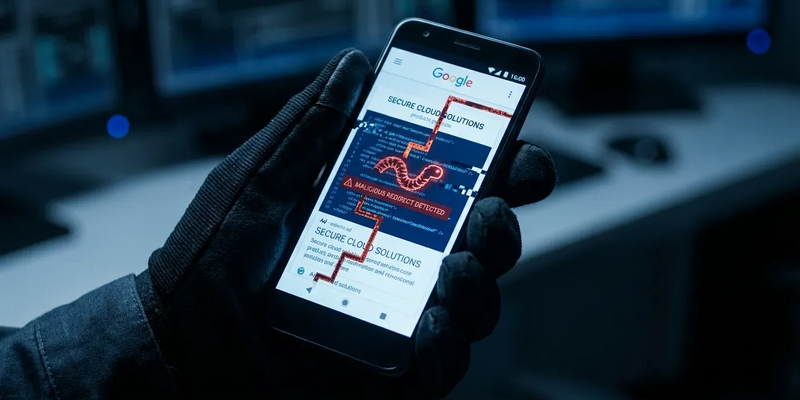

20.01.2026 - 11:30:12Sicherheitsforscher haben eine neue Cyberkampagne nordkoreanischer Staatshacker aufgedeckt. Unter dem Namen „Operation Poseidon“ missbrauchen sie gezielt Google-Anzeigen, um Android-Nutzer und Unternehmen mit Schadsoftware zu infizieren. Diese Taktik markiert eine gefährliche Eskalation.

Die Hackergruppe Konni, eine Untereinheit der berüchtigten Kimsuky-Gruppe, hat ihre Methoden radikal geändert. Statt Phishing-Mails setzen sie nun auf „Malvertising“. Sie schalten legitime wirkende Anzeigen für beliebte Software wie PDF-Editoren oder Krypto-Tools bei Google und dem südkoreanischen Anbieter Naver.

Der Trick: Der erste Klick führt über einen vertrauenswürdigen Google-Server. Viele Sicherheitsfilter stuften den Link daher bisher als harmlos ein. Erst über diese offizielle Weiterleitung landet das Opfer auf einer kompromittierten Webseite, die wie ein echtes Download-Portal aussieht.

Malvertising und gefälschte Werbeweiterleitungen sind ein akutes Einfallstor für Schadsoftware – sowohl für private Anwender als auch für Unternehmen. Das kostenlose Anti-Phishing-Paket erklärt in vier klaren Schritten, wie Sie manipulierte Anzeigen, QR‑Code‑Fallen und gefälschte Download‑Seiten erkennen, Mitarbeiter gezielt schulen und technische Abwehrmaßnahmen implementieren. Inklusive praxisnaher Checklisten und Beispielen aus aktuellen Angriffswellen, damit Sie Infektionen früh stoppen. Anti‑Phishing‑Paket jetzt kostenlos herunterladen

EndRAT und SpyAgent: Die Schadsoftware im Detail

Auf den gefälschten Seiten werden Nutzer zum Download manipulierter Apps gedrängt. Sicherheitsanalysten identifizieren zwei Hauptschädlinge dieser Welle:

- EndRAT: Dieser Remote Access Trojaner gibt den Angreifern fast vollständige Kontrolle über infizierte Geräte. Er kann Dateien stehlen, Bildschirme aufzeichnen und weitere Schadmodule nachladen. Verbreitet wird er oft über als PDF-Dateien getarnte Windows-Verknüpfungen.

- SpyAgent: Diese Android-Malware ist eine massive Bedrohung für Krypto-Nutzer. Sie nutzt die Texterkennung (OCR) des Smartphones, um Passwörter und Wiederherstellungsphrasen aus Screenshots zu extrahieren und direkt an die Hacker zu senden.

Spionage und Geldbeschaffung für das Regime

„Operation Poseidon“ verschmilzt politische Spionage mit finanziellen Motiven. Die Gruppe Konni ist traditionell für Spionage bekannt, doch die Taktiken ähneln stark denen der finanziell motivierten Lazarus-Gruppe.

Das Ziel ist klar: Devisenbeschaffung für das sanktionierte nordkoreanische Regime. Allein im vergangenen Jahr erbeutete Nordkorea so Schätzungen zufolge Kryptowährungen im Wert von über zwei Milliarden US-Dollar. Die Nutzung von Google Ads erlaubt es, diese Angriffe massiv zu skalieren.

Ein weiterer Trend ist „Quishing“: Die Hacker setzen auch manipulierte QR-Codes ein, die auf gefälschte Lieferdienst-Seiten führen, um dort Malware zu verbreiten.

Warum die Abwehr so schwierig ist

Die Sicherheitsbranche reagiert alarmiert. Die Abwehr ist extrem komplex, weil die ersten Verbindungsschritte über legitime Server der Werbenetzwerke laufen. Diese zu blockieren, würde auch legitime Geschäftsprozesse lahmlegen.

Die Plattformen wie Google stehen unter Druck, ihre Verifikation für Werbekunden zu verschärfen. Doch die Angreifer erstellen automatisiert neue Konten, oft mit gestohlenen Kreditkartendaten. Im Vergleich zu gezielten LinkedIn-Angriffen setzt „Operation Poseidon“ auf breite Streuung und das blinde Vertrauen in Suchmaschinen.

Was Nutzer jetzt beachten müssen

Experten rechnen mit einer weiteren Zunahme solcher Malvertising-Angriffe. Die Empfehlungen für Nutzer sind klar:

- Installieren Sie Apps ausschließlich über den offiziellen Google Play Store.

- Seien Sie extrem misstrauisch gegenüber als „Anzeige“ oder „Gesponsert“ markierten Suchergebnissen.

- Unternehmen müssen ihre Mitarbeiter für die Gefahren durch manipulierte Werbung und QR-Codes sensibilisieren.

Die Zeit, in der man den Top-Ergebnissen einer Suchmaschine blind vertrauen konnte, ist vorbei.

PS: Als Android‑Nutzer sollten Sie besonders wachsam sein: Manipulierte Apps und OCR‑ausnutzende Malware wie SpyAgent lauern oft in täuschend echten Download‑Portalen. Das kostenlose Android‑Startpaket bietet eine leicht verständliche Schritt‑für‑Schritt‑Anleitung zum sicheren Einrichten Ihres Smartphones, zeigt, worauf Sie beim App‑Download achten müssen, und enthält einen Gratis‑E‑Mail‑Grundkurs mit Sicherheits‑Checks für den Alltag. Android‑Einsteiger‑Guide kostenlos anfordern