Microsoft WSUS: Kritische Sicherheitslücke wird massenhaft ausgenutzt

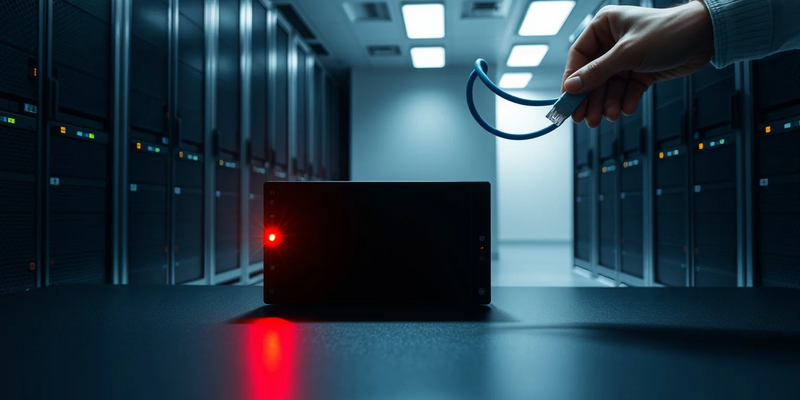

31.10.2025 - 19:23:02Systemadministratoren kämpfen gegen die Zeit. Sicherheitsforscher und Behörden bestätigen die aktive Ausnutzung einer kritischen Schwachstelle im Windows Server Update Service (WSUS). Die Lücke ermöglicht Angreifern die vollständige Kontrolle über Server – und damit über ganze Netzwerke.

Die als CVE-2025-59287 katalogisierte Vulnerability erreicht einen Schweregrad von 9,8 von 10 Punkten. Microsoft veröffentlichte bereits einen Notfall-Patch, doch die US-Cybersicherheitsbehörde CISA drängt alle Organisationen zu sofortigen Schutzmaßnahmen.

Angriff ohne Authentifizierung möglich

Die Schwachstelle erlaubt es Angreifern, ohne jede Authentifizierung Code mit höchsten Systemrechten auszuführen. Besonders brisant: WSUS-Server verwalten Updates für ganze Windows-Netzwerke. Ein kompromittierter Server wird zur Malware-Schleuder für alle angeschlossenen Computer.

Ransomware, Datendiebstahl, manipulierte Updates – die Angriffsmöglichkeiten sind vielfältig. Cyberkriminelle können den vermeintlich sicheren Update-Service in ihr Gegenteil verkehren.

Die Situation verschärft sich, weil Microsofts erster Patch vom 14. Oktober das Problem nicht vollständig löste. Der überarbeitete Notfall-Patch vom 23. Oktober kam bereits zu spät: Sicherheitsfirmen wie Unit 42 von Palo Alto Networks beobachteten bereits Stunden nach der Veröffentlichung aktive Angriffe auf ungepatchte Server.

Technische Details des Angriffs

CVE-2025-59287 basiert auf unsicherer Deserialisierung nicht vertrauenswürdiger Daten. Angreifer senden speziell präparierte Datenpakete an verwundbare WSUS-Server und täuschen diese zur Ausführung schädlicher Befehle.

Der Exploit zielt auf die Standard-TCP-Ports 8530 (HTTP) und 8531 (HTTPS). Server mit öffentlich zugänglichen Ports sind besonders gefährdet. Verfügbarer Exploit-Code senkt die Angriffshürde drastisch – Sicherheitsexperten sprechen von “wahlloser Ausnutzung im Internet”.

Betroffen sind Windows Server 2012 bis 2025, sofern die WSUS-Rolle aktiviert ist. Diese läuft nicht standardmäßig, was das Schadenspotential begrenzt, aber betroffene Systeme umso kritischer macht.

CISA verhängt Patch-Pflicht für Bundesbehörden

Die US-Cybersicherheitsbehörde CISA stufte CVE-2025-59287 bereits am 24. Oktober als aktiv ausgenutzte Schwachstelle ein – nur einen Tag nach dem Notfall-Patch. Bundesbehörden müssen bis zum 14. November patchen.

“Die Kombination aus remote ausnutzbarer, nicht authentifizierter Code-Ausführung in einem kritischen Infrastrukturdienst stellt ein schwerwiegendes Risiko dar”, warnt CISA. Sofortiger Patch-Einsatz und Neustart der Server seien zwingend erforderlich.

Für Organisationen ohne sofortige Patch-Möglichkeit empfiehlt CISA temporäre Schutzmaßnahmen: WSUS-Rolle deaktivieren oder Firewall-Blockierung der Ports 8530 und 8531.

Zusätzliche Bedrohung durch Windows-Zero-Day

Als wäre die WSUS-Krise nicht genug, nutzt eine chinesische Hackergruppe parallel eine weitere ungepatchte Windows-Schwachstelle aus. CVE-2025-9491 betrifft die Verarbeitung von .LNK-Verknüpfungsdateien und zielt auf europäische Diplomaten.

Die Angriffe beginnen mit Spear-Phishing-E-Mails mit manipulierten .LNK-Dateien, getarnt als diplomatische Dokumente. Nach der Ausführung installiert sich der PlugX-Trojaner für dauerhafte Systemüberwachung. Microsoft hat trotz bekannter Ausnutzung seit März 2025 noch keinen Patch veröffentlicht.

Lehren für die Zukunft

Die WSUS-Schwachstelle verdeutlicht den strategischen Wert von Infrastrukturdiensten für Angreifer. Wer den Update-Mechanismus kontrolliert, kann Schaden exponentiell verstärken.

Priorität hat die sofortige Identifizierung und das Patchen aller WSUS-Server. Die Geschwindigkeit der Ausnutzung zeigt: Jede Verzögerung erhöht das Kompromittierungsrisiko drastisch.

Das Versagen des ersten Patches macht deutlich: Auch eingespieltes Update-Management bietet keine Garantie. Kontinuierliche Überwachung und Verifikation werden essentiell. Sicherheitsteams müssen davon ausgehen, dass Angreifer Patches binnen Stunden reverse-engineeren und weaponisieren.