Microsoft erneuert kritische Sicherheitszertifikate für Millionen Windows-PCs

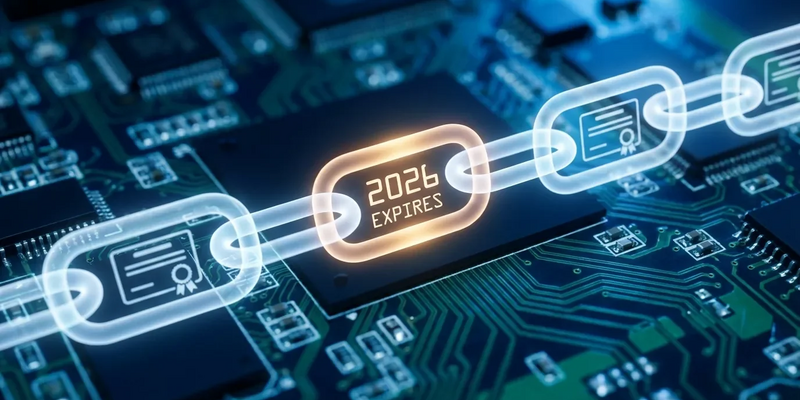

16.01.2026 - 17:52:12Microsoft startet automatische Updates, um ablaufende Secure-Boot-Schlüssel zu ersetzen. Ohne die Erneuerung drohen ab Mitte 2026 potenzielle Boot-Fehler und Sicherheitslücken.

Die Zertifikate, die das Fundament der Secure-Boot-Sicherheit bilden, laufen nach 15 Jahren aus. Sie stammen aus dem Jahr 2011 und validieren die Vertrauenskette, die den Startvorgang moderner Computer schützt. Ihr Auslaufen ab Juni 2026 hätte fatale Folgen: Die Firmware betroffener Geräte würde den gültigen Windows-Boot-Manager nicht mehr als vertrauenswürdig einstufen. Das könnte den sicheren Systemstart verhindern oder die Maschinen ganz lahmlegen.

Ein Countdown läuft: Der automatische Update-Prozess

Mit den Sicherheitsupdates vom Januar 2026 hat Microsoft eine gestaffelte Auslieferung eingeleitet. Sie ersetzt automatisch die ablaufenden Zertifikate auf kompatiblen Windows-11-Systemen, insbesondere den Versionen 24H2 und 25H2. Zunächst profitieren Geräte mit einer Historie erfolgreicher Updates, die Microsoft als “High-Confidence”-Systeme einstuft.

Gerät startet nicht mehr, weil Secure‑Boot‑Zertifikate fehlen? Ein Windows‑11‑Boot‑Stick hilft oft, um Systeme zu reparieren und wichtige Daten zu retten. Der kostenlose Report erklärt Schritt für Schritt, wie Sie einen bootfähigen USB‑Stick erstellen, die richtigen UEFI‑/BIOS‑Einstellungen prüfen und typische Fehler vermeiden — inklusive Checkliste für Treiber, Downloads und Reparaturoptionen. Mit Praxis‑Tipps für Administratoren und einfachen Anleitungen auch für Einsteiger. Jetzt kostenlosen Boot‑Stick‑Ratgeber anfordern

Die Schwachstelle ist als CVE-2026-21265 gelistet und hat einen CVSS-Basiswert von 6,4. Eine Ausnutzung erfordert zwar lokalen Zugang und hohe Berechtigungen. Das langfristige Risiko ist jedoch erheblich: Bleibt das Update aus, könnte ein Gerät anfällig für Boot-Zeit-Angriffe werden, falls seine Verteidigung bereits kompromittiert ist.

Für Unternehmens-IT stellt Microsoft mehrere manuelle Bereitstellungsmethoden bereit. Dazu gehören Registry-Keys, das Windows Configuration System (WinCS) und Gruppenrichtlinien. Microsoft hatte Administratoren bereits im November 2025 auf die anstehende Transition hingewiesen.

Die Achillesferse Firmware: Ein wiederkehrendes Sicherheitsdilemma

Das Zertifikats-Problem beleuchtet die anhaltenden Herausforderungen der Firmware-Sicherheit. Im Gegensatz zu Anwendungssoftware ist Firmware tief im System verankert und schwerer zu aktualisieren. Oft sind spezielle Tools des Hardware-Herstellers und manuelle Eingriffe nötig. Viele Geräte erhalten daher nie kritische Firmware-Patches und bleiben dauerhaft verwundbar.

Die Bedrohungslage zeigt, wie anfällig diese Schicht ist. Hoch entwickelte Malware wie das BlackLotus-Bootkit hat bereits bewiesen, dass sie Secure-Boot-Schutz umgehen kann, indem sie andere Schwachstellen im Boot-Prozess ausnutzt. Weitreichende Sicherheitslücken wie “BootHole” oder “LogoFAIL” offenbarten systemische Schwächen im UEFI-Ökosystem zahlreicher Hersteller.

Die aktuelle Zertifikats-Erneuerung ist keine Reaktion auf einen externen Angriff, sondern eine operative Notwendigkeit des kryptografischen Managements. Doch die potenziellen Auswirkungen sind ebenso schwerwiegend. Sie zeigen: Proaktives Lebenszyklus-Management ist genauso entscheidend wie die Abwehr aktiver Bedrohungen.

Was Nutzer und Administratoren jetzt tun sollten

Bis zur Deadline im Juni 2026 liegt der Fokus auf der flächendeckenden Verteilung der neuen Zertifikate. Microsofts automatisierter Ansatz über Windows Update wird einen Großteil der Consumer-Geräte erfassen. In Unternehmensumgebungen liegt die Verantwortung weiterhin bei den IT-Administratoren.

Experten empfehlen drei konkrete Schritte:

* Aktuelle Windows-Updates installieren: Die Sicherheitsupdates vom Januar 2026 (KB5074109 für Windows 11) oder nachfolgende kumulative Updates sollten umgehend eingespielt werden.

* Firmware-Updates prüfen: Es kann notwendig sein, UEFI/BIOS-Updates vom PC- oder Mainboard-Hersteller zu installieren, um die neuen Zertifikate vollständig zu unterstützen.

* Secure-Boot-Status bestätigen: In den UEFI/BIOS-Einstellungen sollte sichergestellt sein, dass Secure Boot aktiviert ist, um den Schutz vor Boot-Level-Bedrohungen aufrechtzuerhalten.

Der Übergang zu den neuen Zertifikaten von 2023 ist essenziell für die langfristige Sicherheit des Windows-Ökosystems. Microsoft hat wichtige Schritte zur Automatisierung unternommen. Der Erfolg dieser kryptografischen Transition hängt jedoch von der geteilten Verantwortung zwischen Betriebssystem-Anbieter, Hardware-Herstellern und den Endnutzern ab.

PS: Falls Ihr PC wegen ablaufender Zertifikate nicht mehr hochfährt, kann ein vorbereiteter Windows‑11‑USB‑Boot‑Stick sofort helfen. Die Gratis‑Anleitung zeigt genau, welche Dateien Sie brauchen, wie Sie den Stick korrekt erstellen, von welchen UEFI‑Optionen Sie abhängen und welche Schritte IT‑Administratoren empfehlen — mit Schritt‑für‑Schritt‑Screenshots und einer Notfall‑Checkliste. Perfekt für private Nutzer und Firmen, die einen schnellen Wiederanlauf planen. Gratis‑Anleitung: Windows‑11‑Boot‑Stick erstellen

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.