KI-Stimmen und Kalender-Fallen: Neue Phishing-Welle zum Jahresauftakt

06.01.2026 - 15:33:12Sicherheitsforscher warnen vor einer aggressiven Welle von Callback-Phishing. Die neue Masche kombiniert harmlose Kalendereinladungen mit KI-gestützten Stimmenimitationen und zielt auf Millionen zurückkehrender Büroangestellter.

Aktuelle Analysen führender Sicherheitsunternehmen zeigen: Diese hybriden Angriffe sind kein Nischenphänomen mehr. Sie avancieren zur primären Strategie, um moderne Spam-Filter zu umgehen. Der Trick? Statt auf den schnellen Klick setzen die Angreifer auf den psychologischen Druck eines persönlichen Telefonats.

Vom Phantom-Abo zur KI-gestützten Hotline

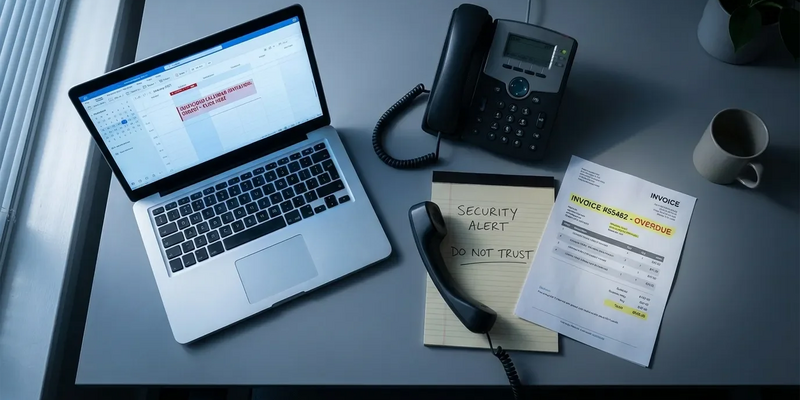

Das Grundprinzip ist als Telephone-Oriented Attack Delivery (TOAD) bekannt. Die Taktik hat nun eine gefährliche Raffinesse erreicht. Opfer erhalten keine schädlichen E-Mail-Anhänge mehr, sondern harmlose PDF-Rechnungen oder Kalendereinladungen.

Viele Unternehmen unterschätzen, wie schnell Callback‑Phishing in reale IT‑Notfälle eskaliert. Ein kostenloses Anti‑Phishing‑Paket erklärt in vier klaren Schritten, wie Sie Kalendar‑ und Hotline‑Betrugsmaschen erkennen, Mitarbeiter schulen und CEO‑Fraud abwehren. Enthalten sind praxiserprobte Checklisten, psychologische Erkennungsmerkmale und konkrete Maßnahmen für IT‑Teams. Anti‑Phishing‑Paket jetzt gratis herunterladen

Diese Dokumente behaupten oft die automatische Verlängerung eines teuren Abonnements. Der einzige Ausweg zur Stornierung: ein Anruf bei der angegebenen “Support-Hotline”. Da die E-Mail selbst keine bösartigen Links enthält und über legitime Dienste wie Google Forms versendet wird, landet sie zuverlässig im Posteingang.

- Gefälschte Kalendereinträge: Angreifer nutzen manipulierte Microsoft Teams- oder Google Kalender-Einladungen mit harmlosen Betreffzeilen wie “Besprechung: IT-Sicherheitsupdate”.

- Der Köder: Sobald das Opfer die angegebene Nummer wählt, beginnt der eigentliche Betrug.

Die perfekte Täuschung: KI klont Stimmen in Echtzeit

- Bereits wenige Sekunden Audiomaterial genügen Angreifern, um eine Stimme täuschend echt zu imitieren.

- Betroffene berichten von Anrufern, die absolut akzentfrei sprechen und im Tonfall professionellen IT-Support-Mitarbeitern gleichen.

Diese KI-Agenten leiten das Opfer oft durch einen Infektionsprozess. Das Ziel: Die Installation einer Fernwartungssoftware wie AnyDesk oder TeamViewer. Haben die Kriminellen erst einmal die Kontrolle über das Gerät, manipulieren sie Banking-Apps oder stehlen sensible Firmendaten.

Der Angriff auf den “sicheren Hafen” Teams

Ein spezieller Fokus liegt auf Unternehmenskommunikation. Nach einer Welle gefälschter Teams-Nachrichten im Dezember 2025 beobachten Analysten eine Verfeinerung.

Angreifer nutzen kompromittierte Konten von Partnern oder täuschend echte externe Profile, um Mitarbeiter direkt im Chat anzuschreiben. Die Nachricht suggeriert ein technisches Problem, das nur telefonisch gelöst werden kann. Da Plattformen wie Microsoft Teams innerhalb der Firmenfirewall als “sichere Häfen” gelten, ist die Skepsis hier oft geringer.

Diese “Cross-Channel”-Angriffe – der Wechsel vom Chat zum Telefon – nutzen gezielt das Vertrauen der Mitarbeiter in interne Systeme aus.

Warum klassische Abwehr jetzt versagt

Die Verschiebung hin zu Callback-Phishing ist eine direkte Reaktion auf verbesserte E-Mail-Sicherheitsstandards.

- Response-Based Social Engineering macht mittlerweile den Großteil der Bedrohungen aus, die den Posteingang erreichen.

- Herkömmliche Malware-Anhänge sind dagegen fast bedeutungslos geworden.

Die wirtschaftlichen Auswirkungen sind enorm. Ein erfolgreicher TOAD-Angriff öffnet oft Ransomware-Gruppen Tür und Tor in Unternehmensnetzwerke. Die Bereinigungskosten nach einer Infektion übersteigen die ursprüngliche Betrugssumme um ein Vielfaches.

Was kommt 2026? Das Jahr der automatisierten Täuschung

Sicherheitsanalysten prognostizieren für 2026 eine Zunahme vollautomatisierter Angriffe. KI-Bots könnten bald in der Lage sein, den gesamten Betrugsanruf ohne menschliches Zutun zu führen – von der Begrüßung bis zur Überredung.

Unternehmen müssen ihre Sicherheitsarchitektur anpassen. Die reine Schulung auf “verdächtige Links” reicht nicht mehr aus. Stattdessen rückt die Verifizierung des Kommunikationspartners in den Fokus. Technologien wie FIDO2-Sicherheitsschlüssel und strengere Richtlinien für Fernwartungssoftware werden diskutiert.

Für alle gilt: Eine gesunde Skepsis gegenüber unaufgeforderten Kontaktaufnahmen – egal ob per Mail, Kalender oder Chat – ist die wichtigste Verteidigungslinie. Im Zweifel sollte immer der offizielle Rückruf über eine selbst recherchierte Nummer erfolgen.

Übrigens: Wussten Sie, dass viele TOAD‑Angriffe sich mit klaren Notfall‑Playbooks und kurzen Schulungsfolien verhindern lassen? Das kostenlose Anti‑Phishing‑Paket enthält branchenspezifische Abläufe, Vorlagen für Awareness‑Trainings und ein Notfall‑Handbuch zum sofortigen Einsatz. Jetzt Anti‑Phishing‑Sofortschutz sichern