ForumTroll APT: Plagiats-Falle jagt russische Forscher

28.12.2025 - 18:22:12Eine hochspezialisierte Cyber-Spionagekampagne zielt gezielt auf russische Akademiker ab – und markiert eine gefährliche Taktikwende der Hackergruppe ForumTroll. Statt teurer Zero-Day-Schwachstellen setzt der Akteur nun auf maßgeschneiderte Social-Engineering-Angriffe, die die berufliche Existenzangst von Wissenschaftlern ausnutzen.

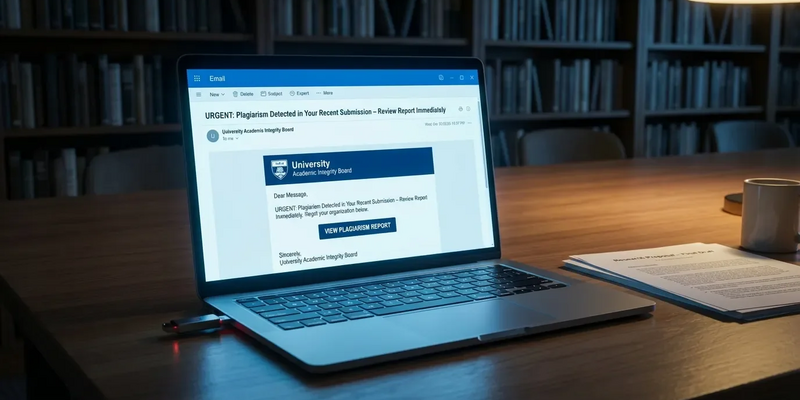

Gefälschte Plagiatsvorwürfe als Köder

Laut einer Analyse des Global Research and Analysis Team (GReAT) von Kaspersky vom Dezember 2025, richtet sich die seit Oktober aktive Kampagne gezielt gegen Politikwissenschaftler, Ökonomen und International-Relations-Experten an russischen Top-Universitäten. Die Angreifer imitieren dabei täuschend echt die russische Wissenschaftsbibliothek eLibrary.

Der Angriff startet mit personalisierten E-Mails, die scheinbar vom Support (support@e-library[.]wiki) kommen. Der Inhalt: Ein dringender Hinweis auf einen Plagiatsverdacht in der eigenen Arbeit – ein Thema, das bei jedem Wissenschaftler sofort Alarmglocken läuten lässt. Der Link führt zu einer ZIP-Datei, die exakt den Namen des Zielobjekts trägt (z.B. Muster_Maxim_Iwanowitsch.zip). Diese Detailgenauigkeit beweist: Die Täter haben im Vorfeld gründliche Recherche betrieben.

Passend zum Thema Social‑Engineering und gefälschte Plagiatswarnungen: Ein kostenloses Anti‑Phishing‑Paket zeigt in vier klaren Schritten, wie Sie täuschend echte E‑Mails, gefälschte Domains (z. B. .wiki) und gefährliche ZIP‑/.LNK‑Anhänge erkennen und blockieren. Der Leitfaden erklärt die psychologischen Angriffsmuster, enthält praktische Prüf‑Checklisten für Forschende und sofort anwendbare Abwehrmaßnahmen für Uni‑IT. Ideal für Wissenschaftler und IT‑Verantwortliche, die ihre Forschung und Kommunikation schützen wollen. Anti‑Phishing‑Paket jetzt kostenlos herunterladen

Taktikwechsel: Von Zero-Days zu Kauf-Spionagewerkzeugen

Die Methode zeigt einen klaren Strategiewechsel. Noch Anfang 2025 nutzte ForumTroll eine Zero-Day-Schwachstelle in Google Chrome, um Schadsoftware einzuschleusen. Jetzt vertraut die Gruppe vollständig auf Psychologie und das kommerzielle Spionage-Framework Tuoni.

Das ausgeklügelte Verfahren: Die ZIP-Datei enthält eine Windows-Verknüpfung (.LNK). Wird sie geöffnet, startet ein PowerShell-Skript, das die Tuoni-Schadsoftware nachlädt. Im Hintergrund sichert sich die Malware dauerhaften Zugriff, während dem Opfer ein täuschend echtes Plagiats-Gutachten als PDF angezeigt wird. Tuoni gewährt den Angreifern dann Fernzugriff, um Daten zu stehlen und sich im Uni-Netzwerk weiter auszubreiten.

Verbindung zu italienischem Überwachungsanbieter

Analysten sehen Verbindungen zwischen ForumTroll (auch bekannt als Mem3nt0 mori) und Werkzeugen, die mit Memento Labs in Verbindung stehen – dem italienischen Überwachungsanbieter, früher als Hacking Team bekannt. Die Nutzung von Frameworks wie Tuoni deutet auf einen gut ausgestatteten Akteur hin, der mit „von der Stange“ gekauften, hochwirksamen Tools seine Spuren verwischt.

Laut Kaspersky ist diese Kampagne ein Paradebeispiel dafür, wie APT-Gruppen ihre Angriffsvektoren diversifizieren. Der Wechsel von kostspieligen Zero-Day-Exploits zu präziser psychologischer Manipulation ist pragmatisch: Die teuersten Waffen werden für schwer zugängliche Ziele aufgespart, während beim Rest die menschliche Schwachstelle ausgenutzt wird.

Das Ziel der Angriffe ist klar: Geheimdienstliche Beschaffung, nicht finanzieller Gewinn. Der Zugriff auf unveröffentlichte Forschung, Politikentwürfe und Expertenkorrespondenz aus den Bereichen Politik und Wirtschaft verspricht wertvolle geopolitische Erkenntnisse.

Akademischer Sektor im Visier: Hohes Risiko bei weichen Zielen

Die gezielte Jagd auf den Wissenschaftsbetrieb offenbart ein kritisches Risiko: Forscher arbeiten oft mit sensiblen Daten, verfügen aber selten über die IT-Sicherheitsinfrastruktur von Konzernen oder Regierungen. Der Plagiats-Köder trifft hier einen neuralgischen Punkt – die berufliche Reputation.

Sicherheitsexperten raten zu höchster Vorsicht bei unerwarteten E-Mails, selbst von scheinbar vertrauenswürdigen Plattformen. Warnsignale dieser Kampagne sind:

* Verdächtige Domains: Absenderadressen mit .wiki– statt der offiziellen .ru-Endung.

* Unübliche Dateitypen: Aufforderungen, ZIP-Archive herunterzuladen, anstatt Berichte online einzusehen.

* Dringlichkeitsrhetorik: Nachrichten, die sofortiges Handeln bei angeblichem Fehlverhalten fordern.

Die konkrete Schadinfrastruktur dieser Kampagne ist zwar identifiziert, doch die Gruppe ForumTroll bleibt aktiv. Ihre Fähigkeit, zwischen technischen Exploits und psychologischer Manipulation zu wechseln, macht sie zu einer anhaltenden Bedrohung für Forschungs- und Politikorganisationen in der Region. Die erfolgreiche Nutzung von Tuoni könnte zudem andere staatliche Akteure ermutigen, ähnliche kaufbare Werkzeuge einzusetzen, um ihre Spuren zu verwischen.

PS: Diese APT‑Methoden funktionieren oft über psychologischen Druck – verhindern Sie unautorisierten Fernzugriff, bevor Daten abfließen. Das kostenlose Anti‑Phishing‑Paket liefert praxisnahe Vorlagen zur Sensibilisierung von Mitarbeitenden, eine Schad‑Indikator‑Checkliste und konkrete Schritte, um Tuoni‑artige Nachlade‑Angriffe mit .LNK/PowerShell‑Mechaniken zu stoppen. Besonders nützlich für Hochschulen und Forschungseinrichtungen mit begrenzter IT‑Abwehr. Jetzt Anti‑Phishing‑Paket anfordern