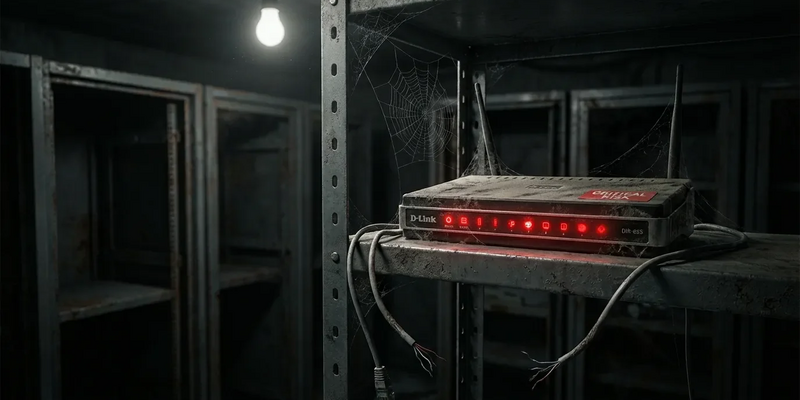

D-Link-Router: Kritische Lücke zwingt zum sofortigen Austausch

10.01.2026 - 23:10:12Eine unheilbare Sicherheitslücke in veralteten D-Link-Routern zwingt hunderttausende Nutzer zum sofortigen Hardware-Tausch. Das Unternehmen warnt: Für die betroffenen Geräte wird es keinen Patch geben.

Die Lage ist dramatisch: Seit Ende November 2025 nutzen Cyberkriminelle aktiv eine kritische Schwachstelle in älteren D-Link-Routern aus. Die als CVE-2026-0625 eingestufte Lücke mit einem CVSS-Score von 9,3 ermöglicht Angreifern die vollständige Übernahme der Geräte – ohne dass Nutzer etwas tun müssen. Betroffen sind Modelle wie der DSL-2740R oder DSL-2640B, die bereits seit etwa 2020 nicht mehr vom Hersteller unterstützt werden.

Angriff ohne Vorwarnung: So funktioniert die Lücke

Das Herz des Problems liegt in einer unscheinbaren Schnittstelle: dem dnscfg.cgi-Endpunkt in der Router-Firmware, der für DNS-Einstellungen zuständig ist. Hier versagt die Eingabeüberprüfung komplett. Angreifer können getarnte Schadbefehle einschleusen, die das System dann mit Administratorrechten ausführt.

Passend zum Thema Netzwerksicherheit: Viele Organisationen unterschätzen, wie schnell ungepatchte Geräte den gesamten Betrieb angreifbar machen. Ein kostenloser Experten-Report fasst aktuelle Cyber-Bedrohungen zusammen und liefert sofort umsetzbare Schutzmaßnahmen für Router, Perimeter und Mitarbeiterschulungen – inklusive Checklisten für schnelle Notfall-Aktionen und Compliance-Hinweisen. Jetzt kostenlosen Cyber-Security-Report herunterladen

Diese Command Injection-Lücke ist ein Albtraum für die Cybersicherheit. Sie öffnet Tür und Tor für:

* Umleitung des gesamten Internetverkehrs auf Phishing-Seiten

* Abfangen sensibler Daten wie Bankzugänge

* Installation von Hintertüren und Schadsoftware

* Einbindung in Botnetze für DDoS-Angriffe

* Angriffe auf andere Geräte im Heimnetzwerk

Besonders tückisch: Der Angriff benötigt keine Interaktion des Nutzers. Ist die Router-Verwaltung aus dem Internet erreichbar – eine häufige Fehlkonfiguration – reichen Sekunden für die Kompromittierung.

Geister der Vergangenheit: GhostDNS kehrt zurück

Die aktuelle Welle ist kein Zufall, sondern ein gezieltes Comeback. Sicherheitsexperten erkennen Muster der berüchtigten GhostDNS– und DNSChanger-Kampagnen von 2016 bis 2019 wieder. Damals kaperten Kriminelle über 100.000 Router weltweit, um Nutzer auf gefälschte Banking-Seiten umzuleiten.

Die Angreifer von heute scheinen alte Spielbücher durchzuarbeiten. Sie automatisieren die Suche nach vergessener Infrastruktur – Geräten, die seit Jahren über ihr Support-Ende hinaus betrieben werden. Erste Erkenntnisse deuten darauf hin, dass kompromittierte Router in “Proxy-Netzwerken” gebündelt werden. Diese vermieten dann die privaten IP-Adressen weiter, um andere Cyberangriffe zu verschleiern.

Kein Patch in Sicht: Die End-of-Life-Falle

Die betroffenen Modelle sind längst abgeschrieben:

* DSL-2740R

* DSL-2640B

* DSL-2780B

* DSL-526B

D-Link stellt klar: Für diese Geräte, die ihren End-of-Life-Status um 2020 erreichten, wird es kein Sicherheitsupdate geben. “Diese Produkte erhalten keine Firmware-Updates, Sicherheitspatches oder aktive Wartung mehr”, heißt es in der Herstellerstellungnahme. Die einzige Lösung: Austausch.

Diese “Ersetzen, nicht patchen”-Politik ist zwar branchenüblich, stellt aber viele Nutzer vor massive Probleme. Unternehmen mit vergessenen Routern in Zweigstellen oder Privatleute, die nicht wissen, dass ihr Gerät veraltet ist, stehen schutzlos da.

Systemrisiko: Die tickende Zeitbombe alter Hardware

Der D-Link-Fall offenbart ein strukturelles Problem: die “lange Schwanz” veralteter IoT-Geräte. Netzwerkhardware wird oft einmal gekauft und bis zum physischen Versagen betrieben – anders als Software, die regelmäßig aktualisiert wird. So entsteht eine riesige Angriffsfläche von “Zombie”-Geräten mit veralteter Sicherheit.

Die US-Cybersicherheitsbehörde CISA listete allein 2025 fünf kritische D-Link-Schwachstellen in ihrem Katalog aktiver Bedrohungen. Ein klares Signal: Angreifer zielen gezielt auf nicht mehr gepatchte Hardware ab.

Für Unternehmen geht die Gefahr über Hardwarekosten hinaus. Ein kompromittierter Router am Netzwerkrand verletzt Datenschutzvorgaben wie die EU-DSGVO. Bei einem Vorfall durch eine bekannte, ungepatchte Lücke drohen regulatorische Konsequenzen bis hin zu hohen Strafen.

Was jetzt zu tun ist – und was die Zukunft bringt

Die Zeit drängt. Mit der Veröffentlichung von Exploit-Code dürften die Angriffe weiter zunehmen. Sicherheitsexperten warnen vor einer neuen Welle von Router-Malware, die Geräte nach der Kompromittierung sogar gezielt zerstören könnte.

Die einzige wirksame Maßnahme ist der sofortige Austausch betroffener Router. Netzwerkadministratoren und IT-Dienstleister sollten ihre Bestände dringend überprüfen.

Langfristig könnte dieser Vorfall regulatorische Konsequenzen haben. Der geplante EU Cyber Resilience Act zielt genau auf solche Szenarien ab und will verbindliche Sicherheitsunterstützungszeiträume für vernetzte Produkte vorschreiben. Bis dahin bleibt die Verantwortung beim Nutzer – und die Botschaft der Sicherheitsexperten ist eindeutig: Wer noch einen alten D-Link-Router betreibt, sollte ihn sofort vom Netz nehmen.

PS: Übrigens – wenn Sie Ihre Infrastruktur schnell absichern wollen, lohnt sich der kostenlose Cyber-Security-Report: Er erklärt, welche Sofortmaßnahmen (Netzwerksegmentierung, Management-Interface absichern, Firmware-Inventar) am meisten Wirkung zeigen und enthält Vorlagen für interne Prüfungen und Meldungen an Aufsichtsbehörden. Kostenlosen Cyber-Security-Report anfordern