Chrome-Erweiterungen stehlen ChatGPT-Daten von fast einer Million Nutzern

07.01.2026 - 17:02:12Schadsoftware imitiert KI-Tools und erbeutet vertrauliche Chat-Verläufe – darunter Firmengeheimnisse und persönliche Daten.

Zwei populäre Browser-Erweiterungen für Google Chrome haben sich als gefährliche Datendiebe entpuppt. Unter dem Deckmantel nützlicher KI-Hilfsmittel erbeuteten sie fast eine Million Nutzer. Die Schadsoftware schnappte sich sensible Chat-Verläufe von OpenAI’s ChatGPT und der chinesischen Plattform DeepSeek. Sicherheitsforscher von OX Security enttarnten die als “Prompt Poaching” bezeichnete Attacke. Sie unterstreicht die wachsende Gefahr durch KI-gestützte Cyberangriffe.

Die bösartigen Erweiterungen sammelten insgesamt über 900.000 Installationen. Alle 30 Minuten schickten sie gestohlene Daten an Server der Angreifer. Besonders brisant: Eine Extension trug sogar das “Featured”-Siegel des Chrome Web Stores. Dieses Gütesignal sollte eigentlich Sicherheit und Vertrauenswürdigkeit ausstrahlen. Der Vorfall offenbart gravierende Schwachstellen im Ökosystem der Browser-Erweiterungen – just zum Zeitpunkt, wo KI-Tools allgegenwärtig werden.

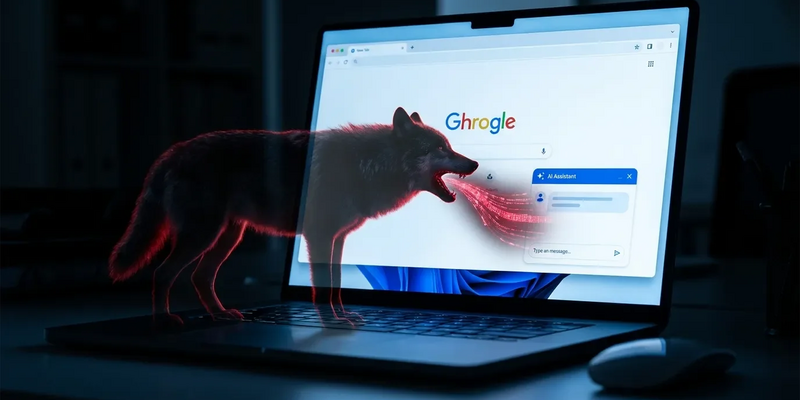

Der Wolf im Schafspelz: Perfekt getarnte Schadsoftware

Die Angreifer gingen äußerst trickreich vor. Sie entwickelten zwei Erweiterungen, die einem legitimen Tool des Anbieters AITOPIA täuschend ähnlich sahen. Das Original bietet eine Sidebar für die Interaktion mit verschiedenen KI-Modellen. Die gefälschten Klone kopierten diese Funktion – nutzten sie aber als Tarnung für ihre Spionage-Aktivitäten im Hintergrund.

Konkret handelt es sich um:

1. “Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI” – installiert von etwa 600.000 Nutzern.

2. “AI Sidebar with Deepseek, ChatGPT, Claude, and more” – rund 300.000 Installationen.

Mit Buzzwords wie “GPT-5” – einem damals noch nicht veröffentlichten Modell – und “DeepSeek” lockten die Kriminellen ihre Opfer. Die Erweiterungen versprachen, nur “anonyme, nicht identifizierbare Analysedaten” zu sammeln. In Wahrheit erfassten sie jedoch komplette Chat-Transkripte. Die Täuschung ging noch weiter: Versuchte ein Nutzer eine schädliche Erweiterung zu deinstallieren, öffnete sich automatisch ein Tab zur Installation des Pendants. So sicherten sich die Angreifer dauerhaften Zugriff.

Passend zum Thema Cyber-Angriffe: Browser-Erweiterungen haben bereits Hunderttausende Nutzer kompromittiert und dabei sensible Chat‑Logs offengelegt. Ein kostenloses E‑Book zur Cyber‑Security Awareness erklärt, wie Unternehmen und IT‑Verantwortliche genau diese Angriffswege erkennen, gefährliche Erweiterungen blockieren und interne Richtlinien für KI‑Interaktionen durchsetzen können. Der Leitfaden richtet sich speziell an Mittelstand und IT‑Teams und enthält konkrete Checklisten, technische Schutzmaßnahmen und klare Sofortmaßnahmen, die Sie ohne teure externe Berater umsetzen können. Jetzt kostenlosen Cyber-Security-Guide herunterladen

So funktioniert der Datenklau bei ChatGPT und DeepSeek

Die technische Analyse von OX Security zeigt ein präzises Vorgehen. Die Malware injiziert Code in das Document Object Model (DOM) des Browsers, sobald ein Nutzer die Webseiten von ChatGPT oder DeepSeek aufruft.

Sobald der Dialog mit dem Chatbot beginnt, erfasst die Erweiterung sowohl die Nutzer-Eingaben als auch die KI-Antworten in Echtzeit. Die Daten werden nicht sofort übertragen, sondern zunächst lokal zwischengespeichert. Ein zeitgesteuerter Task löst dann alle 30 Minuten aus und lädt die gestohlenen Konversationen gebündelt hoch – zusammen mit Browserverlauf und URLs offener Tabs. Die Server der Angreifer trugen Domains wie deepaichats[.]com und chatsaigpt[.]com.

Diese Methode des “Prompt Poaching” ist besonders tückisch. Sie umgeht die Verschlüsselung, die normalerweise zwischen Browser und KI-Servern besteht. Da die Daten direkt aus dem Browser-Fenster abgegriffen werden, erhalten die Angreifer jede Interaktion im Klartext.

Das Ausmaß des Diebstahls ist enorm. In den erbeuteten Logs finden sich mit hoher Wahrscheinlichkeit sensible Firmendaten. Entwickler nutzen KI-Tools nämlich häufig, um proprietären Quellcode zu debuggen. Führungskräfte entwerfen damit interne Kommunikation oder analysieren Geschäftsstrategien. Die gezielte Einbindung von DeepSeek – in bestimmten Märkten sehr populär – legt nahe, dass die Angreifer auch geopolitische oder industrielle Spionage im Sinn hatten.

“Prompt Poaching”: Ein neuer, gefährlicher Trend

Der aktuelle Vorfall ist kein Einzelfall, sondern der bisher größte in einer Serie von Attacken auf KI-Schnittstellen. Branchenexperten sprechen von “Prompt Poaching” – der unbefugten Abfangen von Ein- und Ausgaben generativer KI-Tools.

Erst Ende Dezember 2025 wurde eine ähnliche Kampagne mit der “Urban VPN Proxy”-Erweiterung aufgedeckt. Damals erbeutete ein Tool mit Millionen Installationen KI-Chats. Die schnelle Abfolge dieser Enthüllungen zeigt: Cyberkriminelle haben KI-Interaktionslogs als hochwertige Ware identifiziert. Die Daten werden vermutlich in Darknet-Foren verkauft – an Konkurrenten, staatliche Akteure oder Profiler.

Sicherheitsanalysten sehen im “Featured”-Badge des Chrome Web Stores einen Schlüsselfaktor für den Erfolg der Kampagne. Das Abzeichen sollte eigentlich Erweiterungen vorbehalten sein, die technische Best Practices einhalten. Es verlieh den Schadprogrammen jedoch einen Anschein von Legitimität, der die Skepsis vieler Nutzer umging. Google hat das “Featured”-Badge inzwischen entfernt. Unklar bleibt, wie die Erweiterungen den initialen Review-Prozess überhaupt passieren konnten.

Folgen für Unternehmen und Nutzer

Die Größenordnung des Datendiebstahls alarmiert die Sicherheitsbranche. Experten betonen, dass Browser-Erweiterungen einen blinden Fleck in Unternehmensarchitekturen darstellen. Während Endgeräte und Netzwerkperimeter oft gut gesichert sind, kann eine simple Add-on eines Mitarbeiters diese Kontrollen umgehen. Sie agiert dann als direkte Pipeline für den Datenabfluss.

Google untersucht die Erweiterungen aktuell. Sicherheitsfirmen aktualisieren ihre Bedrohungsdatenbanken, um die Kommunikation mit den identifizierten Servern zu blockieren. Für die 900.000 betroffenen Nutzer kommt diese Reaktion jedoch möglicherweise zu spät. Der Schaden ist wohl bereits entstanden.

Der Vorfall dürfte zu einem Umdenken bei Browser-Erweiterungs-Marktplätzen führen. Der Druck auf Plattformbetreiber wie Google und Microsoft wächst, rigorosere und fortlaufende Code-Audits durchzuführen. Besonders für Erweiterungen, die Leseberechtigungen für hochsensible Domains – wie jene von KI-Anbietern – anfordern.

Für Unternehmen bedeutet die Ära des “Prompt Poaching” eine Anpassung der Sicherheitsrichtlinien. IT-Abteilungen werden vermehrt auf “Allow-Listing” setzen. Dabei dürfen Mitarbeiter nur noch geprüfte, freigegebene Erweiterungen installieren – und nicht mehr beliebige Tools aus dem öffentlichen Store. Der Fall erinnert zudem eindringlich daran: Sensible Daten sollten bereinigt werden, bevor man sie mit einem KI-Chatbot teilt. Und das unabhängig von der vermeintlichen Sicherheit der Plattform.

Zu Beginn des Jahres 2026 verlagert sich der Kampf um sichere KI-Interaktionen klar an den Browser-Rand. “Prompt Poaching” etabliert sich als primäre Bedrohung – mit potenziell verheerenden Folgen für Privatsphäre und Geschäftsgeheimnisse.

Übrigens: Die Welle von “Prompt Poaching” zeigt, dass klassische Schutzmaßnahmen allein oft nicht ausreichen. Das kostenlose E‑Book zur Cyber‑Security Awareness erklärt praxisnah, welche Schritte IT-Teams jetzt priorisieren müssen – von Blocklisten für bösartige Domains über Monitoring verdächtiger Erweiterungen bis zu Mitarbeiterschulungen für sichere KI‑Nutzung. Holen Sie sich die Checklisten und sofort umsetzbaren Maßnahmen, mit denen Sie sofort beginnen können. Gratis Cyber-Security-Report anfordern