Android-Markt: Neues Botnet Kimwolf infiziert 1,8 Millionen Geräte

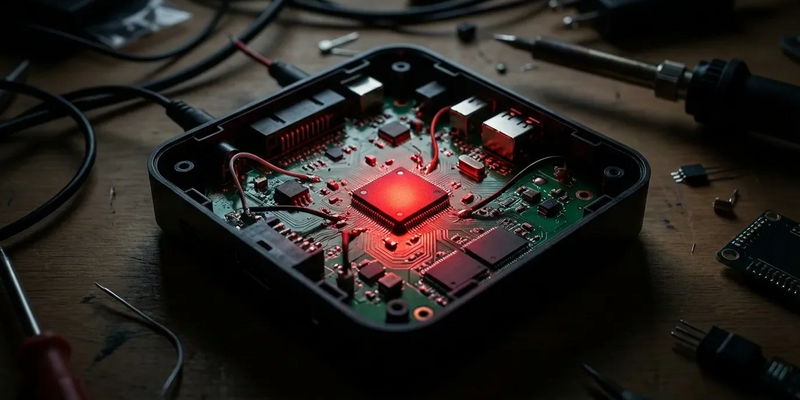

21.12.2025 - 20:54:12Eine massive neue Bedrohung erschüttert das Vertrauen in günstige Android-Hardware. Das Botnet “Kimwolf” hat weltweit bereits über 1,8 Millionen Geräte unter seine Kontrolle gebracht. Betroffen sind vor allem unzertifizierte “No-Name”-Android-TV-Boxen und Smartphones von Online-Marktplätzen.

Die Schadsoftware ist dabei oft schon ab Werk in der Firmware verankert. Für Nutzer bedeutet das: Das Gerät kommt als Spion aus der Verpackung. Aktuelle Enthüllungen von Sicherheitsforschern und Googles jüngstes Sicherheitsbulletin zeichnen ein düsteres Bild.

Neues Kimwolf-Botnet zeigt, wie schnell unsichere Android-Geräte zu Einfallstoren für Kriminelle werden. Wenn Sie ein Android‑Smartphone oder eine günstige TV‑Box besitzen, hilft ein strukturierter Check: Das kostenlose Android‑Starterpaket erklärt Schritt für Schritt, wie Sie Ihr Gerät sicher einrichten, Play Protect prüfen, Sideloading kontrollieren und ein separates Gast‑WLAN einrichten. Ideal für Einsteiger und ältere Nutzer, die ihre Geräte sofort schützen wollen. Android-Starterpaket jetzt kostenlos herunterladen

Kimwolf: Der Trojaner im Wohnzimmer

Forscher von QiAnXin XLab deckten das Kimwolf-Botnet am Freitag und Samstag auf. Die Infektionen konzentrieren sich auf günstige Android-TV-Boxen wie X96Q, MX10 oder SuperBOX. Diese sind meist nicht von Google zertifiziert und kosten oft unter 50 Euro.

Was macht Kimwolf so gefährlich? Das Botnet nutzt eine Technik namens “EtherHiding”. Statt von abschaltbaren Servern bezieht die Malware ihre Befehle über die Ethereum-Blockchain. Das macht die Infrastruktur nahezu unzerstörbar für Behörden.

Die infizierten Geräte dienen dann als Proxy-Server für illegale Aktivitäten – von DDoS-Angriffen bis zu massivem Werbebetrug. Der Nutzer bemerkt oft nur eine langsamere Internetverbindung.

Googles Dezember-Warnung: Zero-Day-Lücken im Fadenkreuz

Parallel zur Kimwolf-Entdeckung warnt Google in seinem Dezember-Bulletin vor aktiven Angriffen. Der Konzern veröffentlichte Patches für 107 Sicherheitslücken. Besonders kritisch sind zwei Zero-Day-Schwachstellen, die bereits ausgenutzt werden.

Hier zeigt sich das Dilemma der Billiggeräte: Während Nutzer von Google- oder Samsung-Geräten Updates erhalten, gehen Besitzer von No-Name-Hardware leer aus. Diese Hersteller liefern fast nie Sicherheitsupdates. Ein Gerät, das heute mit einer Lücke verkauft wird, bleibt für immer verwundbar.

Google warnt erneut eindringlich: “Wenn ein Gerät nicht Play Protect zertifiziert ist, gibt es keine Garantie für Sicherheit.”

Albiriox & Badbox 2.0: Die Bedrohungslage wächst

Kimwolf ist kein Einzelfall. Bereits im Sommer warnte das FBI vor “Badbox 2.0”. Im Dezember tauchte zudem der Banken-Trojaner “Albiriox” auf.

Diese Malware zielt auf Finanz-Apps ab und nutzt Android-Funktionen, um Transaktionen im Hintergrund zu manipulieren. Experten von Malwarebytes berichteten am 19. Dezember, dass Albiriox nun auch “Live Remote Control” beherrscht. Angreifer können so den Bildschirm des Opfers in Echtzeit streamen und steuern.

Für Nutzer veralteter Billig-Smartphones wird das zum existenziellen Risiko für das Bankkonto.

Der hohe Preis der Schnäppchen

Die Ereignisse verdeutlichen die Spaltung des Android-Ökosystems: Auf der einen Seite steht das “offizielle”, zertifizierte Android mit regelmäßigen Updates. Auf der anderen wuchert ein grauer Markt aus Geräten ohne jede Aufsicht.

Kriminelle haben erkannt, dass Geräte wie TV-Boxen ideale Ziele sind. Sie sind leistungsstark, dauerhaft online und schlecht gesichert. Der wirtschaftliche Schaden ist immens, doch der Verlust der Privatsphäre wiegt schwerer.

Ist die Malware erst auf Firmware-Ebene eingebaut, hilft kein Zurücksetzen. Sie ist Teil des Systems. Wer eine 30-Euro-Box kauft, bezahlt am Ende mit seinen Daten.

Was können Nutzer tun?

Die Industrie und Regulierer reagieren. Google will ab 2026 das Sideloading von Apps erschweren und den Zugriff unzertifizierter Geräte weiter einschränken.

Für Verbraucher gilt jetzt:

* Zertifizierung prüfen: Achten Sie beim Kauf auf das “Google Play Protect”-Logo.

* Markenware bevorzugen: Setzen Sie auf etablierte Anbieter wie Google Chromecast oder Amazon Fire TV, die Updates garantieren.

* Netzwerk isolieren: Betreiben Sie unsichere IoT-Geräte in einem separaten Gast-WLAN.

* Sofort handeln: Besitzer einer T95-, X96- oder MX10-Box sollten das Gerät bei verdächtigen Aktivitäten sofort vom Netz trennen.

Das Jahr 2025 endet mit einem lauten Weckruf: Sicherheit ist kein kostenloses Add-on, sondern ein Qualitätsmerkmal mit Preis.

PS: Wer sein Smartphone- und TV-Streaming-Equipment wirklich vor Spionage und Banking‑Trojanern schützen möchte, sollte die Sicherheitseinstellungen Schritt für Schritt prüfen. Das kostenlose Android‑Grundkurs‑Paket liefert ein Praxis‑PDF plus fünf E‑Mail‑Lektionen zu Updates, sicheren App‑Einstellungen und Schutz vor vorinstallierter Malware — besonders nützlich bei No‑Name‑Boxen. Prüfen Sie Ihr Gerät noch heute. Android-Sicherheitskurs kostenfrei anfordern

@ boerse-global.de

Hol dir den Wissensvorsprung der Profis. Seit 2005 liefert der Börsenbrief trading-notes verlässliche Trading-Empfehlungen – dreimal die Woche, direkt in dein Postfach. 100% kostenlos. 100% Expertenwissen. Trage einfach deine E-Mail Adresse ein und verpasse ab heute keine Top-Chance mehr.

Jetzt anmelden.